- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

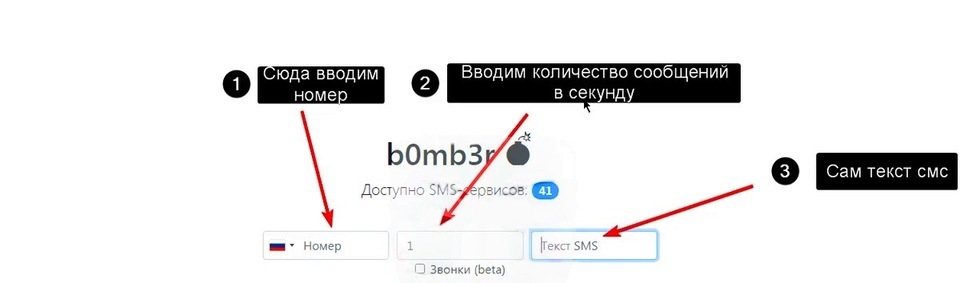

Дисклеймер: Вся информация, опубликованная в этой статье, предоставлена лишь в ознакомительных целях. Мы ни к чему не призываем и не несём ответственности за ваши действия.В сегодняшней статье мы расскажем как перегрузить телефон жертвы спамом. Данный способ является очень действенным и даже может вывести телефон из строя на время.

СМС-бомбер - это ПО для массовой рассылки сообщений на заданный номер телефона. СМС-атака зачастую используется как способ отвлечения внимания жертвы при осуществлении взлома социальных сетей, кражи денег с кредитки или просто как метод психологического давления.

1-й способ - на компьютере

В первую очередь вам необходимо скачать и установить две программы:

-

You must be registered for see links;

-

You must be registered for see links:

Следующим действием прописываем команды:

- git clone

You must be registered for see links

- cd b0mb3r

- pip install -r requirements.txt

- python main.py

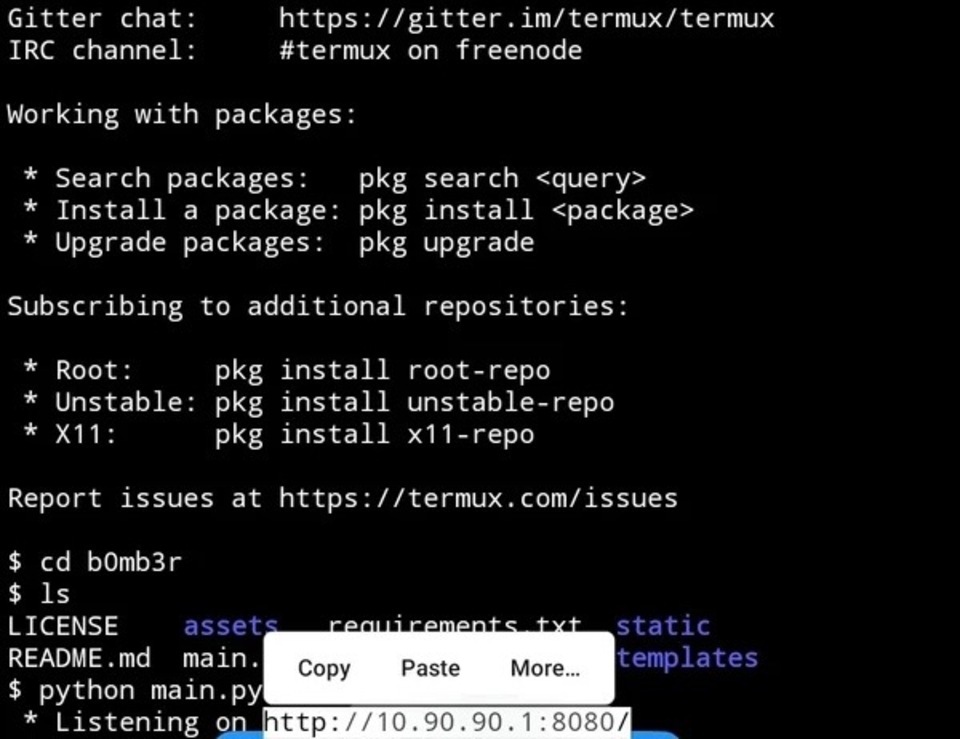

2-й способ - на телефоне

Вы также можете выполнить установку смс бомбера на телефоне.

Для этого скачиваем

You must be registered for see links

.После установки пишем эти команды:

- pkg update && pkg upgrade (обновляем пакеты)

- pkg install python (устанавливаем Python)

- pkg install git (устанавливаем Git)

- git clone

You must be registered for see links(клонируем репозиторий)

- cd b0mb3r (переходим в директорию с бомбером)

- pip install -r requirements.txt (устанавливаем библиотеку)

- python main.py (запускаем)

И затем ее вставляем в адресную строку браузера:

Теперь у вас откроется та же самая вкладка, как в 1-ом способе. Заполните поле и атака начнётся.

__________________

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

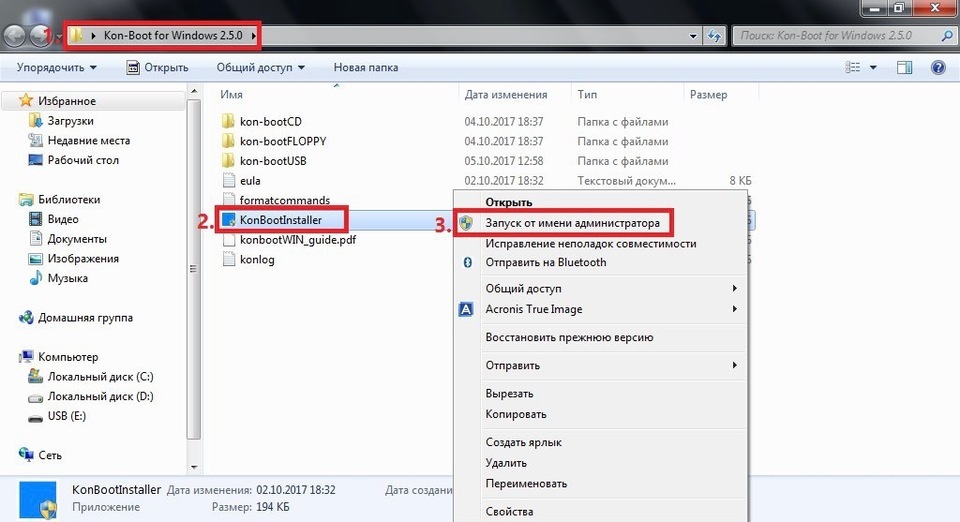

Хотите узнать, как войти в компьютер другого человека, не зная при этом пароля? Да так, чтобы жертва еще не догадалась о ваших планах? Звучит интригующе? Тогда сядьте поудобнее и приготовьтесь к прочтению нашего простого мануала. И нет, вам не нужно быть профессиональным хакером или программистом, чтобы провернуть все это. Мы расскажем как просто проникнуть в ПК с помощью одной лишь программы - Kon-Boot.

Kon-Boot — программа, временно изменяющая содержимое ядра Windows. Она позволяет войти в учётную запись без пароля, не сбрасывая его. При повторном включении содержимое ядра восстанавливается, и снова запрашивается пароль, поэтому пользователь ПК ничего не заметит.

Для того, чтобы провернуть все это вам потребуется:

1. USB-накопитель;

2. Программа Kon-Boot.You must be registered for see links.

Установка программы Kon-Boot на флешку

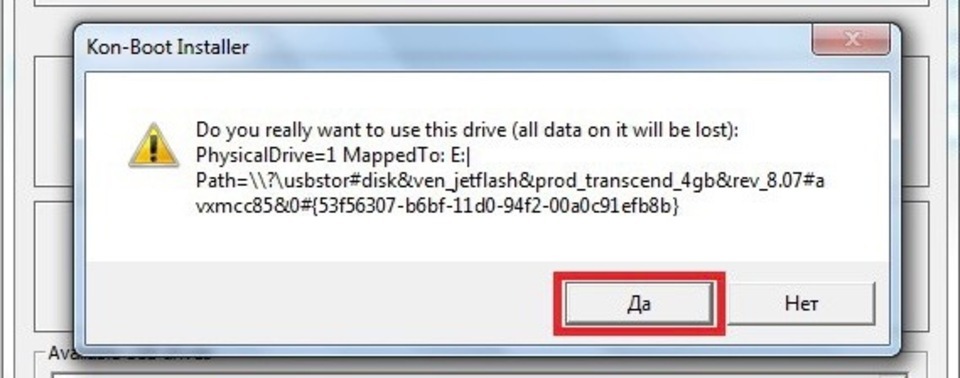

Далее появится окно с предостережением о том, что в ПК должна находится только одна флешка, иначе во время установки может быть выдана ошибка. Если готовы к установке, то подтвердите.

В разделе Available USB drivers из выпадающего списка выберите флешку и нажмите Install to USB stick (with EFI support).

Если вы столкнётесь с ошибкой:Fatal: unable to copy C:\Kon-Boot for Windows 2.5.0\kon-bootUSB\USBFILES\menu.lst to G:\menu.lst, error = 0x00000002 (file exists=0)То переименуйте файл konboot.lst в menu.lst, после чего заново запишите Kon-Boot на флешку через KonBootInstaller.exe, тогда ошибка будет устранена.

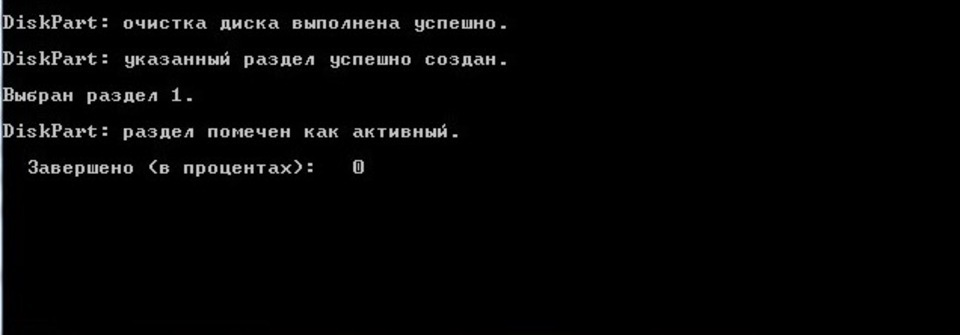

Запуск флешки на ПК

Если на экране появилась надпись «No Systemdisk. Booting from harddisk. Start booting from USB device…» — переустановите Kon-Boot используя KonBootInstaller.exe.Если же на экране появилась надпись «Dummy bios detected trying to fix smap entries» — Вам необходимо в настройках BIOS выключить опцию Secure boot, а также включить опции Load Legacy Option Rom / CSM.

Если на экране появилась надпись «No Systemdisk. Booting from harddisk. Start booting from USB device…» — переустановите Kon-Boot используя KonBootInstaller.exe.Если же на экране появилась надпись «Dummy bios detected trying to fix smap entries» — Вам необходимо в настройках BIOS выключить опцию Secure boot, а также включить опции Load Legacy Option Rom / CSM.

Вся информация в этой статье написана исключительно в ознакомительных целях.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

Ни для кого не секрет, что информация о транзакциях в блокчейне является общедоступной, а адрес криптокошелька легко соотнести с личностью пользователя, поэтому можно сделать вывод о том, что большинство криптовалют не анонимны. Но позитивным моментом является тот факт, что существует ряд криптовалют, ориентированных на приватность. Одной из таких является Ghost. В этой статье мы расскажем чем же отличается эта криптовалюта от любой другой и правда ли она полностью конфиденциальна.

На момент появления Биткоина в 2009 году считалось невозможным определить личность владельца криптобиржи. Однако, сейчас мы знаем о том, что любой человек может отслеживать путь перемещения биткоинов в блокчейне и сопоставлять адреса кошельков с конкретными личностями.

Но с тех пор прошло много времени и компании пересмотрели концепцию анонимной криптовалюты. Для наглядности давайте посмотрим на очевидные отличия GHOST от других не менее популярных криптовалют :

Но с тех пор прошло много времени и компании пересмотрели концепцию анонимной криптовалюты. Для наглядности давайте посмотрим на очевидные отличия GHOST от других не менее популярных криптовалют :

- Итак, протокол Dandelion, он же одуванчик, делит транзакции на две части:

«Стебель». Данные переходят от 1-го узла ко 2-му рандомное количество раз. Иначе говоря, передаются от одного человека к другому.

«Пух». Последний, у кого они оказались, рассылает их по всей сети. Так, как это бы происходило в обычном блокчейне.

Появляется элемент непредсказуемости, поэтому невозможно отследить изначальный источник отправления. Как видно из таблицы, похожий протокол применяется лишь в Monero.

«Пух». Последний, у кого они оказались, рассылает их по всей сети. Так, как это бы происходило в обычном блокчейне.

Появляется элемент непредсказуемости, поэтому невозможно отследить изначальный источник отправления. Как видно из таблицы, похожий протокол применяется лишь в Monero.

- Cold-Staking. Стейкинг — это блокировка своей криптовалюты для получения дальнейшей прибыли. Обычно для стейкинга нужно находится в онлайне и раскрывать адрес своего кошелька. Но в Ghost этот момент решается с помощью холодного стейкинга без подключения к интернету. Это помогает сделать процесс стейкинга более конфиденциальным.

- Ghost Pay. Как и у всех анонимных криптовалют, Ещё одним отличием Ghost от других криптокошельков является возможность получать и отправлять криптовалюту прямо внутри Telegram бота @GhostPayBot.

Где покупать Ghost

Практически на всех криптобиржах есть обязательная верификация личности. Чтобы сохранить анонимность, необходимо покупать криптовалюту с осторожностью. Вот список конфиденциальных способов купить GHOST:

Практически на всех криптобиржах есть обязательная верификация личности. Чтобы сохранить анонимность, необходимо покупать криптовалюту с осторожностью. Вот список конфиденциальных способов купить GHOST:

- TradeOgre. Эта криптобиржа ориентируется на конфиденциальность и не разглашает информацию о своих клиентах третьим лицам. Если вы хотите зарегистрироваться на ней, вам понадобится электронная почта и аутентификатор — приложение, генерирующее код входа. GHOST торгуется в паре с BTС, а комиссия составляет 0,01 GHOSТ.

- HotBit. Эта биржа является одной из крупнейших в мире по объёму торгов. Чтобы зарегистрировать, необходимо подтвердить телефон. GHOST торгуется с тремя другими криптовалютами: USDT, BTC и ETH. Комиссия за вывод составляет 11 GHOST.

- GhostX. Это своего рода обменник без посредников. Чтобы начать им пользоваться нужно только подключить свой криптокошелек. Обменять GHOST можно на 26 доступных криптовалют. Комиссия зависит от уровня загрузки сети.

Хотя существуют и другие сервисы для покупки и обмена криптовалюты GHOST, но они собирают больше данных о вас, а значит менее конфиденциальны.

Вывод

Ghost — это анонимная криптовалюта, в основе которой лежат Patrticl, который в свою очередь произошел от Биткоина. В отличие от аналогов, в ней используются технологии Proof-of-Stake, RingCT и Dandelion++, а так же Ghost Pay, который работает с Telegram.

Вывод

Ghost — это анонимная криптовалюта, в основе которой лежат Patrticl, который в свою очередь произошел от Биткоина. В отличие от аналогов, в ней используются технологии Proof-of-Stake, RingCT и Dandelion++, а так же Ghost Pay, который работает с Telegram.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

Кто бы мог подумать, что такое устройство как Wi-Fi-роутер может стать серьёзной угрозой для вашей личной безопасности. Большинство людей пренебрегают защитой беспроводных маршрутизаторов, потому что недооценивают возможный вред, который может нанести злоумышленик, взломав ваше соединение. В этой статье вы узнаете чем это опасно и найдете простые способы защиты роутера.

Что случится, если ваш роутер взломают?

- Перехват паролей и других данных, которые вы передаёте по сети;

- Заражение компьютера вредоносным ПО;

- Слежка за вашей активностью в сети;

- Блокировка Интернет-соединения;

- Доступ к веб-камерам;

- Использование вашего соединения для совершения преступной деятельности.

И многое другое…

Взлом роутера – это настоящая угроза для любого пользователя со серьёзными последствиями. Но не стоит впадать в панику, ведь «спасение утопающих – дело рук самих утопающих», и сейчас мы поделимся с вами способами защиты от подобных атак.

Как защитить роутер от хакеров

Измените учетные данные администратора роутера

Учетные данные администратора по умолчанию находятся в общем доступе для всех пользователей. Если вы никогда не обновляете учетные данные для входа в систему после получения роутера, вас можно считать легкой добычей для хакеров, потому мы настоятельно рекомендуем устанавливать надёжный пароль. Для этого:

Взлом роутера – это настоящая угроза для любого пользователя со серьёзными последствиями. Но не стоит впадать в панику, ведь «спасение утопающих – дело рук самих утопающих», и сейчас мы поделимся с вами способами защиты от подобных атак.

Как защитить роутер от хакеров

Измените учетные данные администратора роутера

Учетные данные администратора по умолчанию находятся в общем доступе для всех пользователей. Если вы никогда не обновляете учетные данные для входа в систему после получения роутера, вас можно считать легкой добычей для хакеров, потому мы настоятельно рекомендуем устанавливать надёжный пароль. Для этого:

- Откройте браузер и введите в адресную строку цифры 192.168.0.1. Если ничего не произошло, попробуйте 192.168.1.1 и 10.0.0.1. Далее выскочит окно с полями для логина и пароля.

- Введите логин admin и пароль admin. Если не подошли — посмотрите стандартный пароль в инструкции к роутеру или на его корпусе.

- Найдите на странице ссылку с надписью Wi-Fi или Wireless. Откроется вкладка, где вы сможете изменить пароль.

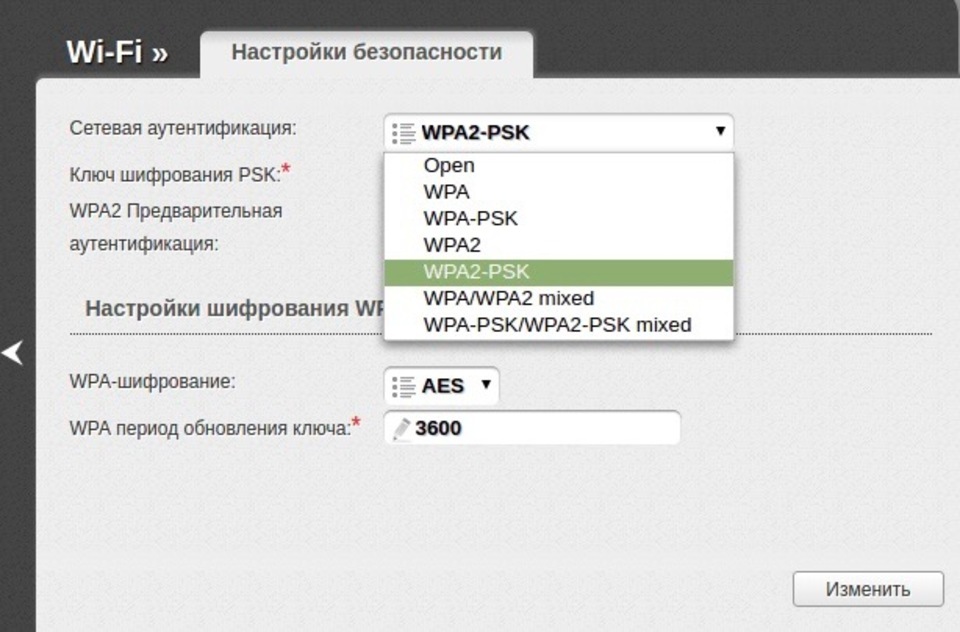

Включите WPA2 (защищенный доступ Wi-Fi)

Это самый безопасный на сегодняшний день протокол шифрования. В сочетании с надёжным паролем он даст вам прочную защиту. Вы также можете встретить его другой вариант - это WPA-PSK.

Правильный протокол шифрования не менее важен, чем пароль. Например, устаревший протокол WEP может быть с лёгкостью взломан за пару часов.

Измените сетевое имя вашего роутера (SSID)

Во время настройки роутера также не забудьте изменить SSID. Чтобы хакеры не смогли узнать ваш тип роутера, установите свое собственное сетевое имя. Шифрование WPA использует SSID как часть алгоритма, поэтому избегайте имён по умолчанию, так вы сделаете свою сеть более устойчивой к разным видам взлома.

Отключите WPS

На большинстве роутеров есть WPS (защищенная настройка Wi-Fi), что означает, вы можете нажать кнопку и ввести PIN-код для подключения вместо привычного пароля. Возможно, для кого-то такая функция является очень удобной, но мы не советуем использовать PIN-код вместо пароля. Ведь одним нажатием кнопки WPS, любой сможет подключиться к сети.

К сожалению, не все роутеры поддерживают деактивацию функций WPS, поэтому заранее позаботьтесь о том, чтобы у вашего роутера была такая функция.

Деактивируйте удаленный доступ

Проверьте, подключена ли функция удаленного администрирования на вашем роутере. Она позволяет входить в настройки администратора роутера из любой точки. Деактивировав эту функцию, вы повысите уровень защиты вашего соединения. Как узнать, что удалённый доступ подключён на вашем устройстве?Зайдите в веб-интерфейс и посмотрите, подходит ли стандартная учётная запись admin / admin, если да, то скорее измените пароль.

Заключение

Все выше написанные советы гарантированно обеспечат безопасность вашему Wi-Fi-роутеру, поэтому приступайте к их выполнению прямо сейчас. А в следующей части мы расскажем, как понять, что ваш роутер уже был взломан, и какие меры нужно принять в таком случае.

Удачи!

Это самый безопасный на сегодняшний день протокол шифрования. В сочетании с надёжным паролем он даст вам прочную защиту. Вы также можете встретить его другой вариант - это WPA-PSK.

Правильный протокол шифрования не менее важен, чем пароль. Например, устаревший протокол WEP может быть с лёгкостью взломан за пару часов.

Измените сетевое имя вашего роутера (SSID)

Во время настройки роутера также не забудьте изменить SSID. Чтобы хакеры не смогли узнать ваш тип роутера, установите свое собственное сетевое имя. Шифрование WPA использует SSID как часть алгоритма, поэтому избегайте имён по умолчанию, так вы сделаете свою сеть более устойчивой к разным видам взлома.

Отключите WPS

На большинстве роутеров есть WPS (защищенная настройка Wi-Fi), что означает, вы можете нажать кнопку и ввести PIN-код для подключения вместо привычного пароля. Возможно, для кого-то такая функция является очень удобной, но мы не советуем использовать PIN-код вместо пароля. Ведь одним нажатием кнопки WPS, любой сможет подключиться к сети.

К сожалению, не все роутеры поддерживают деактивацию функций WPS, поэтому заранее позаботьтесь о том, чтобы у вашего роутера была такая функция.

Деактивируйте удаленный доступ

Проверьте, подключена ли функция удаленного администрирования на вашем роутере. Она позволяет входить в настройки администратора роутера из любой точки. Деактивировав эту функцию, вы повысите уровень защиты вашего соединения. Как узнать, что удалённый доступ подключён на вашем устройстве?Зайдите в веб-интерфейс и посмотрите, подходит ли стандартная учётная запись admin / admin, если да, то скорее измените пароль.

Заключение

Все выше написанные советы гарантированно обеспечат безопасность вашему Wi-Fi-роутеру, поэтому приступайте к их выполнению прямо сейчас. А в следующей части мы расскажем, как понять, что ваш роутер уже был взломан, и какие меры нужно принять в таком случае.

Удачи!

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

С растущей популярностью NFT-токенов, набирают обороты разные способы мошенничества, которые становятся все изощреннее. Если вам кажется, что вы знаете о криптоскамерах все, то не спешите уходить, нам есть чем вас удивить.

Rug Pull

Схема мошенничества, при которой разработчики забрасывают проект, забирают деньги и уходят в закат. Как правило, разработчики выпускают новую коллекцию NFT, пускают все ресурсы на рекламу проекта и в̶е̶ш̶а̶ю̶т̶ ̶л̶а̶п̶ш̶у̶ ̶н̶а̶ ̶у̶ш̶и̶ красочно рассказывают о планах на развитие. По мере того, как проект набирает популярности среди инвесторов, скамеры удаляют соцсети и оставляют проект без поддержки. Как результат, пользователи, вложившие деньги, остаются с NFT, которые ничего не стоят. Зачастую участниками ****-проекта становятся, ничего не подозревающие, медийные персоны. Для того чтобы привлечь внимание к проекту проводятся различные розыгрыши и раздачи, которые вызывают у людей интерес к проекту. Приведем в пример Флойда Мейвезера, который рекламировал в своем Twitter такие проекты, как Bored Bunny, Ethereum Max, Moonshot.

На Frosties, одном из самых громких ****-проектов в США мошенники заработали 1 млн долларов. Они не выполнили обещаний и исчезли вместе с деньгами инвесторов.

Фишинг

Распространённый способ мошенничества, когда злоумышленники получают доступ к данным пользователей с помощью ссылок на поддельные сайты, имитирующих страницы известных криптопроектов.

Орудуют такие скамеры, как правило, в соцсетях, отправляя рассылки от имени известных NFT-проектов. В таких сообщениях содержатся завлекательные условия, например: скидка на покупку NFT. Однако, при переходе по ссылке, вы попадёте на фишинговый сайт, а при покупке, лишитесь средств со всего кошелька.

В числе жертв фишинговой атаки оказался популярный NFT-художник Beeple. Скамеры взломали его Twitter и разместили ссылку на фейковую коллекцию совместного NFT с Louis Vuitton. В итоге подписчики, решившие купить NFT, лишились денег, а мошенники получили ETH на сумму в 438 тысяч долларов.

Pump Dump

Манипуляция, которая позволяет повысить курс NFT с последующим обвалом цены. Скамеры всеми способами создают ажиотаж вокруг NFT для дальнейшего повышения цены токенов (памп). Затем стоимость токена обесценивается (дамп), и инвесторы теряют деньги.

Логан Пол, актер с 23 миллионами подписчиков на ютубе, стал еще одной медийной личностью, замеченной в продвижении мошеннических проектов. Ему удалось привлечь внимание к таким NFT, как Dink Doink NFT, Crypto Zoo, EMAX и Maverick. Так, их популярность вместе с ценой резко возрастали, а затем падали.

Фейковые коллекции

Мошенники подделывают коллекции известных NFT художников, а затем публикуют их на торговых площадках. Инвесторы думают, что покупают оригинал, а на самом деле это лишь фейк.

С помощью этого способа в апреле 2021 года мошенники умудрились продать коллекции, уже умершей на тот момент, художницы Qinni. Когда ее семья забыла тревогу, скамеры уже завладели кругленькой суммой денег доверяемых подписчиков.

Как не попасться

Схема мошенничества, при которой разработчики забрасывают проект, забирают деньги и уходят в закат. Как правило, разработчики выпускают новую коллекцию NFT, пускают все ресурсы на рекламу проекта и в̶е̶ш̶а̶ю̶т̶ ̶л̶а̶п̶ш̶у̶ ̶н̶а̶ ̶у̶ш̶и̶ красочно рассказывают о планах на развитие. По мере того, как проект набирает популярности среди инвесторов, скамеры удаляют соцсети и оставляют проект без поддержки. Как результат, пользователи, вложившие деньги, остаются с NFT, которые ничего не стоят. Зачастую участниками ****-проекта становятся, ничего не подозревающие, медийные персоны. Для того чтобы привлечь внимание к проекту проводятся различные розыгрыши и раздачи, которые вызывают у людей интерес к проекту. Приведем в пример Флойда Мейвезера, который рекламировал в своем Twitter такие проекты, как Bored Bunny, Ethereum Max, Moonshot.

На Frosties, одном из самых громких ****-проектов в США мошенники заработали 1 млн долларов. Они не выполнили обещаний и исчезли вместе с деньгами инвесторов.

Фишинг

Распространённый способ мошенничества, когда злоумышленники получают доступ к данным пользователей с помощью ссылок на поддельные сайты, имитирующих страницы известных криптопроектов.

Орудуют такие скамеры, как правило, в соцсетях, отправляя рассылки от имени известных NFT-проектов. В таких сообщениях содержатся завлекательные условия, например: скидка на покупку NFT. Однако, при переходе по ссылке, вы попадёте на фишинговый сайт, а при покупке, лишитесь средств со всего кошелька.

В числе жертв фишинговой атаки оказался популярный NFT-художник Beeple. Скамеры взломали его Twitter и разместили ссылку на фейковую коллекцию совместного NFT с Louis Vuitton. В итоге подписчики, решившие купить NFT, лишились денег, а мошенники получили ETH на сумму в 438 тысяч долларов.

Pump Dump

Манипуляция, которая позволяет повысить курс NFT с последующим обвалом цены. Скамеры всеми способами создают ажиотаж вокруг NFT для дальнейшего повышения цены токенов (памп). Затем стоимость токена обесценивается (дамп), и инвесторы теряют деньги.

Логан Пол, актер с 23 миллионами подписчиков на ютубе, стал еще одной медийной личностью, замеченной в продвижении мошеннических проектов. Ему удалось привлечь внимание к таким NFT, как Dink Doink NFT, Crypto Zoo, EMAX и Maverick. Так, их популярность вместе с ценой резко возрастали, а затем падали.

Фейковые коллекции

Мошенники подделывают коллекции известных NFT художников, а затем публикуют их на торговых площадках. Инвесторы думают, что покупают оригинал, а на самом деле это лишь фейк.

С помощью этого способа в апреле 2021 года мошенники умудрились продать коллекции, уже умершей на тот момент, художницы Qinni. Когда ее семья забыла тревогу, скамеры уже завладели кругленькой суммой денег доверяемых подписчиков.

Как не попасться

- Внимательно проверяйте домен сайта, к которому подключается кошелек. Дабы не зайти на фишинговый сайт, сохраните в закладках реальные ссылки на площадки, которыми вы пользуетесь;

- Если в соцсети какого-то проекта появляется выгодное предложение, не спешите покупать. Проверьте и другие источники, есть вероятность, что аккаунт был взломан хакерами;

- Многообещающие предложения о дальнейшем развитии проекта также должны насторожить вас. Чтоб на попасться на схему Rug pull, отдавайте предпочтение проектам с реальными и хорошо распланированными целями;

- Смотрите на показатель ликвидности. Высокий объем торгов указывает на то, что коллекция активно покупается и продаётся, а значит вы можете продать NFT на вторичном рынке.

С развитием NFT, появляются и новые способы мошенничества, но знания и умения распознать угрозу помогут вам сберечь средства. Здраво оценивайте все предложения и проверяйте интересующие проекты. Удачи!

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

В прошлой статье мы рассказали,You must be registered for see links. Но как понять, что ваша сеть стала уязвимой, и как вернуть над ней контроль? Обо всем по порядку.

Мы надеемся, что вы учли и предприняли все наши советы по безопасности роутера, но если вы всё-таки заметили подозрительную активность на вашем ПК или просто хотите убедиться, что с вашим Wi-Fi все в порядке, то советуем обратить внимание на следующие признаки, свидетельствующие о том, что вас хакнули.

Как понять, что ваш роутер взломан:

Как понять, что ваш роутер взломан:

- В сети Wi-Fi появились новые устройства. Чтобы узнать, подключалось ли к сети неизвестное устройство, войдите в свой роутер и проверьте список IP-адресов в вашей сети на наличие иных подключений.

- Изменились настройки DNS. Хакеры часто меняют настройки для подключения к вредоносным серверам, которые крадут ваши персональные данные и даже заражают устройство вирусами. Для того, чтобы узнать к какому серверу подключается ваш ПК, зайдите в DNS настройки вашего роутера в меню администратора.

- Учетные данные администратора изменились. Если вы не можете подключиться к сети Wi-Fi, то логично предположить, что хакеры поменяли пароль и учетные данные вашего роутера, тем самым лишили вас доступа к Интернету.

- Скорость интернета упала. Хотя причин этому очень много, но, если вы проверили все параметры, а скорость так и не увеличилась, то есть вероятность, что злоумышленник использует пропускную способность вашего Wi-Fi.

- Вредоносное ПО. Наличие вируса - это повод бить тревогу. Если вы не могли самостоятельно подцепить вредоносную программу, то скорее всего кто-то это сделал за вас.

Если вы обнаружили на своём устройстве более 2-х вышеназванных пунктов, то ваш роутер скорее всего взломали.

Как вернуть контроль над устройством:

Выполнив следующие действия, вы не только избавитесь от хакеров, но и очистите свой компьютер от вредоносного ПО.

Выключите роутер

Первым действием требуется разорвать соединение между вашим устройством и хакером. Для этого отсоедините интернет-кабели и на время отключите все устройства, подключённые к Wi-Fi.

Сбросьте роутер до заводских настроек

Все роутеры оснащены специальной кнопкой сброса, вам, возможно, пригодится скрепка или иголка, чтобы нажать на нее.

Сброс к заводским настройкам удаляет все изменения параметров роутера, в том числе все сетевые настройки, которые были ранее установлены. Если злоумышленнику известен пароль и учетные данные администратора, то они станут недоступны после сброса.

Измените учетные данные администратора

После сброса восстановите заводские настройки по умолчанию. На самом роутере или в руководстве записаны логин и пароль для входа, используйте их. Однако, сразу же поменяйте их на сложную комбинацию букв и цифр, состоящих не менее чем из 15 символов, дабы избежать повторной атаки.

Установите SSID и пароль Wi-Fi

Помните, что сложные названия и пароли защищают вашу сеть от взлома.

Обновляйте прошивку

Не все роутеры автоматически обновляют прошивку, поэтому лично позаботьтесь об этом. Зайдите в меню администратора -> настройки прошивки и обновите ее до новейшей версии. Любые хакерские атаки, нацеленные на вашу старую прошивку, должны стать неэффективными. Раз в пару месяцев проверяйте наличие новых прошивок и обновляйте их.

В дальнейшем любые атаки на ваш роутер станут неэффективными.

Удачи!

Как вернуть контроль над устройством:

Выполнив следующие действия, вы не только избавитесь от хакеров, но и очистите свой компьютер от вредоносного ПО.

Выключите роутер

Первым действием требуется разорвать соединение между вашим устройством и хакером. Для этого отсоедините интернет-кабели и на время отключите все устройства, подключённые к Wi-Fi.

Сбросьте роутер до заводских настроек

Все роутеры оснащены специальной кнопкой сброса, вам, возможно, пригодится скрепка или иголка, чтобы нажать на нее.

Сброс к заводским настройкам удаляет все изменения параметров роутера, в том числе все сетевые настройки, которые были ранее установлены. Если злоумышленнику известен пароль и учетные данные администратора, то они станут недоступны после сброса.

Измените учетные данные администратора

После сброса восстановите заводские настройки по умолчанию. На самом роутере или в руководстве записаны логин и пароль для входа, используйте их. Однако, сразу же поменяйте их на сложную комбинацию букв и цифр, состоящих не менее чем из 15 символов, дабы избежать повторной атаки.

Установите SSID и пароль Wi-Fi

Помните, что сложные названия и пароли защищают вашу сеть от взлома.

Обновляйте прошивку

Не все роутеры автоматически обновляют прошивку, поэтому лично позаботьтесь об этом. Зайдите в меню администратора -> настройки прошивки и обновите ее до новейшей версии. Любые хакерские атаки, нацеленные на вашу старую прошивку, должны стать неэффективными. Раз в пару месяцев проверяйте наличие новых прошивок и обновляйте их.

В дальнейшем любые атаки на ваш роутер станут неэффективными.

Удачи!

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

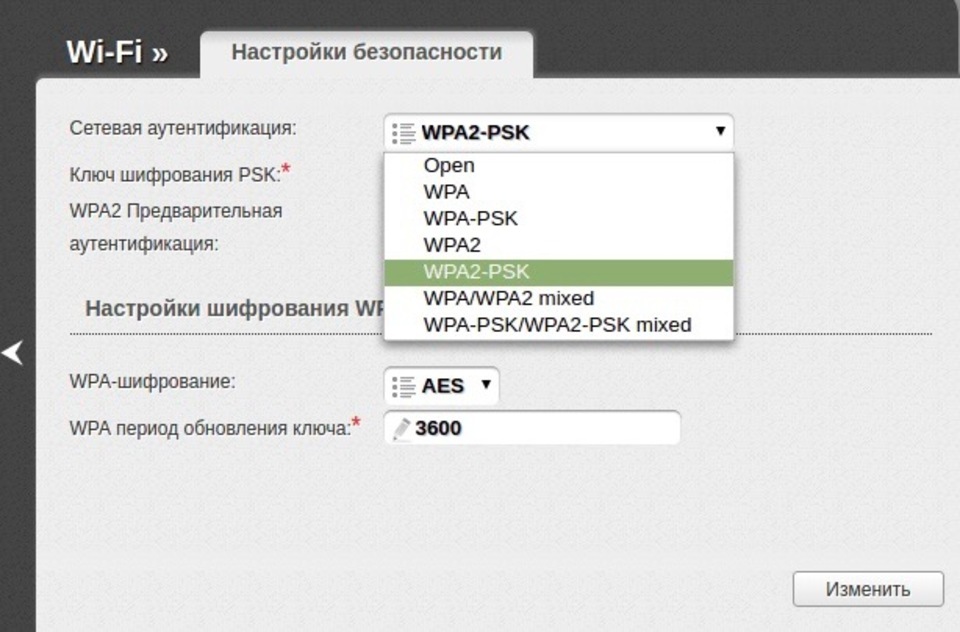

Сегодня мы расскажем вам о карманной альтернативе Linux на iOS, и как с помощью неё устроить бомбер атаку всего за 5 минут.

iSH Shell- это приложение в AppStore, которое может стать полноценным эмулятором линукс на вашем яблочном гаджете.

Первым делом заходим в AppStore и скачиваем программу iSH Shell.

Первым делом заходим в AppStore и скачиваем программу iSH Shell.

Открываем приложение и начинаем по отдельности вводить команды.

- Обновим в терминале список пакетов:

apk update

apk upgrade

apk add git

- Для работы смс-бомбера потребуется python:

apk add python

apk add python3

- Так же pip3:

apk add py3-pip

- Далее установим requests и colorama:

pip3 install requests

pip3 install colorama

- После загрузки вышеуказанных компонентов, перейдем к самому бомберу:

git cloneYou must be registered for see links

- Когда скрипт завершит установку, запускаем его:

cd smsham

python3 smsham.py

- Готово. Теперь вас попросят ввести номер телефона. Вводим и подтверждаем с помощью enter.

- Чтобы остановить работу бомбера, нажмите ctrl + z.

Заключение

iSH Shell - настоящая находка для карманного хакинга на вашем apple устройстве. При желании вы можете найти большое количество применений для данной программы, которые не будут уступать Linux. В следующей же части вы узнаете, как с помощью iSH cделать DDoS атаку.Удачи!

Вся вышеизложенная информация предоставлена в ознакомительных целях. Мы не призываем к действию.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

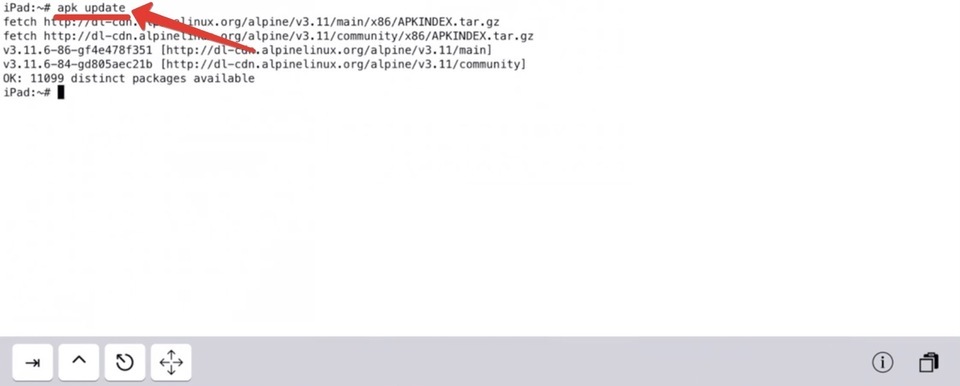

Когда речь заходит про криптовалюту, мнения единогласно сходятся в том, что самым безопасным способом её хранения является холодный кошелёк. В любой системе хранения, работающей через Интернет, может случиться сбой, именно поэтому холодные кошельки так пользуются популярностью. Сегодня мы наглядно расскажем, как можно создать свой холодный кошелек для криптовалюты, используя USB-накопитель и Tails.

Холодный кошелёк хранит ваш закрытый ключ и другие данные без использования Интернета, что и делает его более надёжным.

К холодному способу хранения относятся аппаратные кошельки, например Ledger и Trezor, но их главный минус - это цена. Не все готовы платить по 15000 тысяч рублей, поэтому обычный USB-накопитель может стать достойной альтернативой.

Почему Linux

В отличие от Windows, Linux имеет более продуманную систему безопасности. В Windows то и дело встречаются шпионское модули, вирусы, кейлогеры, а на сервера Microsoft пересылаются скриншоты, которые вы никак не можете отключить. Если вы точно хотите обеспечить себе максимальную анонимность, то обязательно устанавливайте холодный кошелёк на Linux.

Почему Tails

Tails является дистрибутивом Linux и по умолчанию использует сеть Tor. Помимо этого, там уже установлен кошелек Electrum, который нам и потребуется для работы.

Что нам понадобится

Установка

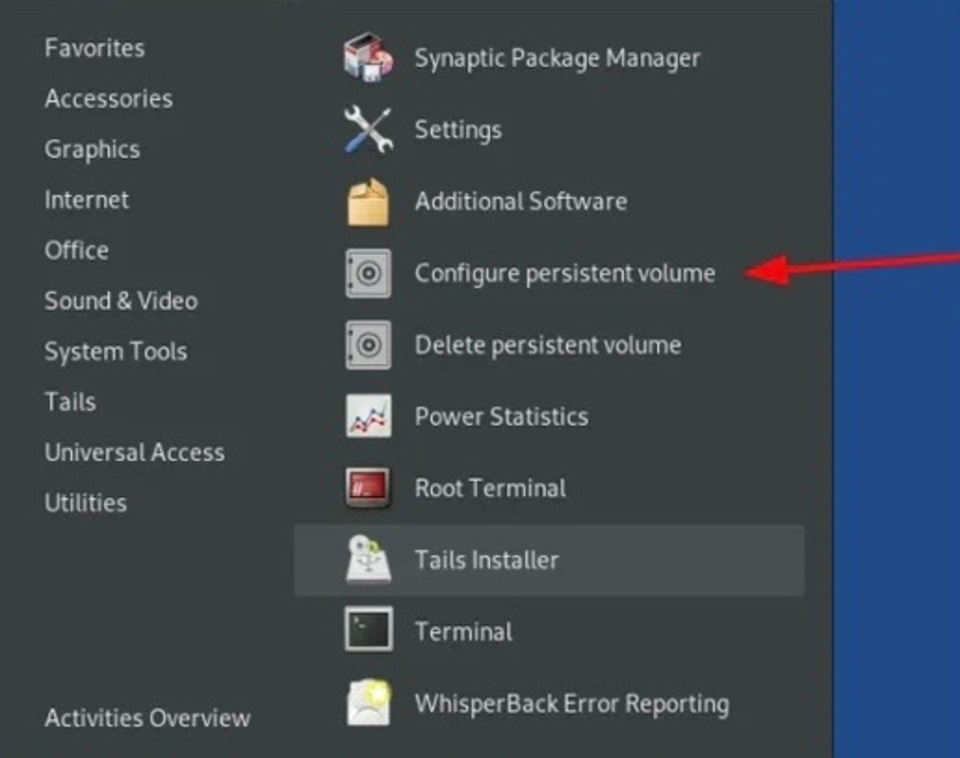

Итак, на первую флешку загружаем Tails и затем вставляем вторую.

Заходим в меню и выбираем Tails Installer.

Выберите клонирование Tails и загрузите на вторую флешку.

Создание USB с Tails для хранения данных

Если вы просто запишите Tails на USB, то вы не сможете хранить вашу личную информацию. Для этого нам и нужен второй USB-накопитель.

С помощью бегунка выберите те данные, которые вам понадобятся.

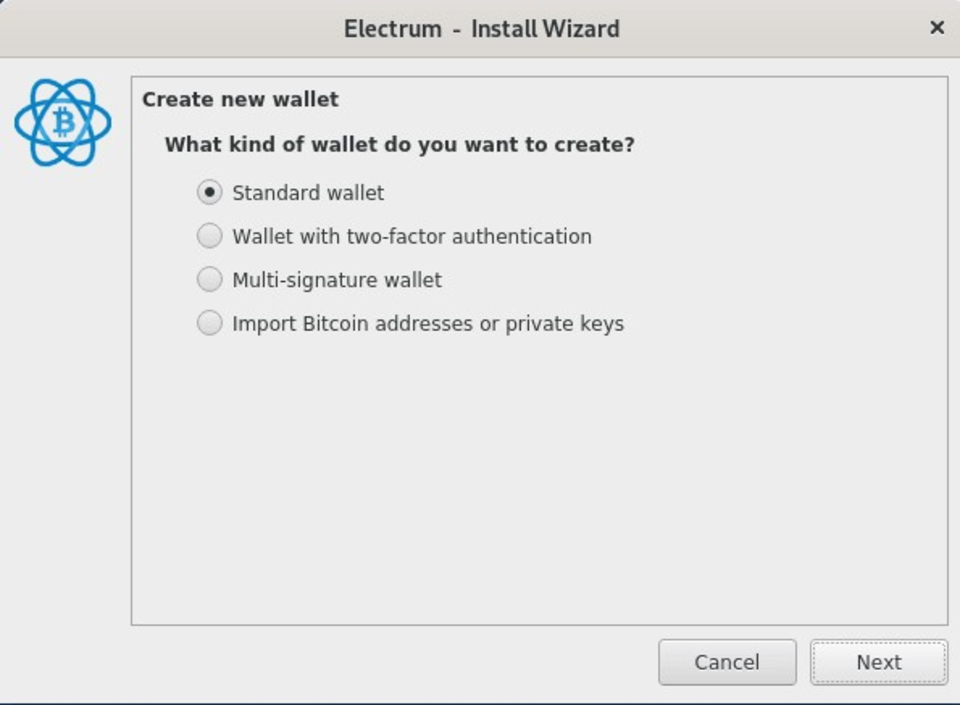

Создание ключей и настройка Electrum

Прежде всего, кошельку необходимо присвоить имя. Если у вас есть стандартный кошелек с двухфакторной аутентификацией, мультиподписью или предварительно подготовленный кошелек, вы можете импортировать его.

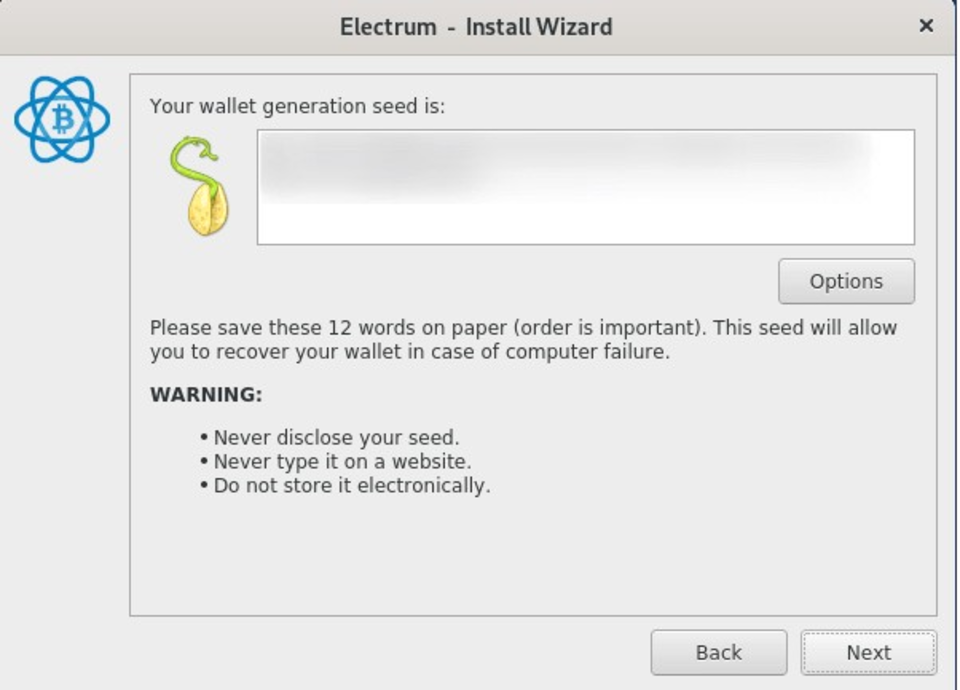

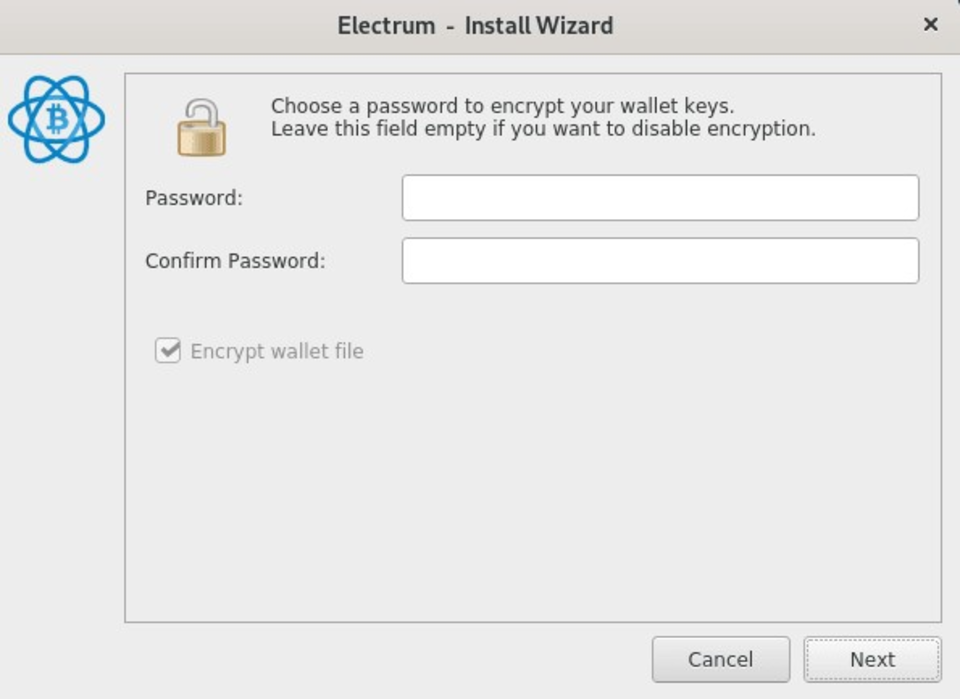

Теперь введём данные слова по порядку, после чего будет запрошен пароль для повторного шифрования кошелька.

Ваш кошелёк Electrum готов. Для других криптовалют необходимо использовать разные кошельки, которые вы таким же способом можете скачивать и устанавливать в систему.

Удачи!

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

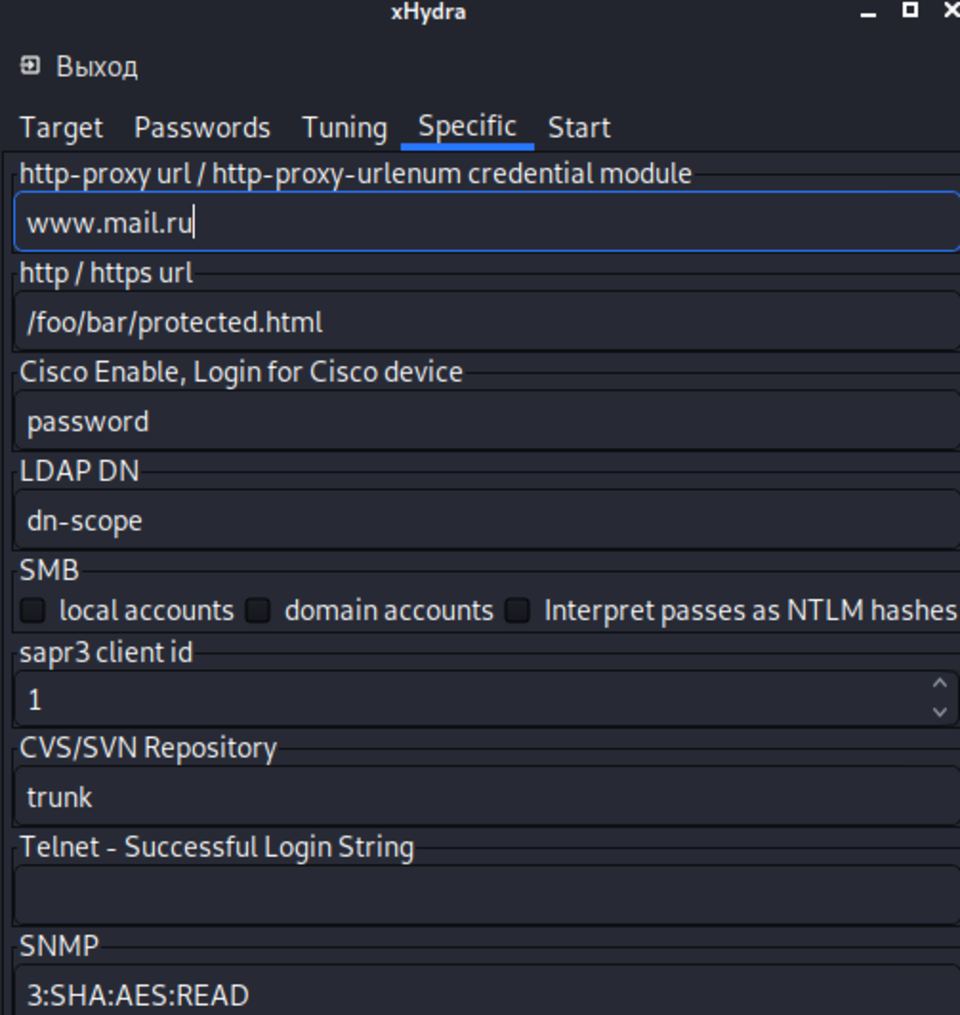

В наши дни почта - это не просто самостоятельный инструмент, а скорее ключевое звено, которое даёт доступ ко всем сервисам, социальным сетям и многому другому. Взломав почту, вы получите доступ ко всему. В сегодняшней статье мы поговорим про отнюдь не новый, но действенный способ взлома паролей. Он является универсальным и может быть применён ко всем почтовым сервисам. Речь пойдет про ***** в Kali Linux.

xHydra - это многозадачный брутфорсер паролей с открытым исходным кодом, с помощью которого мы подберем пароль для одной тестовой почты. Это бесплатное приложение, которое можно скачать сYou must be registered for see links. Но если вы знакомы с Kali Linux, то вам известно, что ***** является встроенным инструментом, поэтому установку выполнять не нужно.

Взлом почты

1. Запускаем графическую оболочку скрипта xhydra.

2. В новом окне, во вкладке «Target» прописываем в строке «Single Target» адрес smtp-сервера исходящей почты нужного сервиса. Порт 465 и протокол выбираем соответственно SMTP. Ставим галочку использовать SSL-соединение. И отмечаем пункт, отвечающий за отображение результатов брутфорса в реальном времени.

3. В соседней вкладке «Password» указываем почту, которую будем брутфорсить. В пункте Password указываем путь к словарю. Найти словари для брутфорса можно в любом поисковике. Также ставим отметку, отвечающую за проверку логина в качестве возможного пароля.

4. В «Tuning»меняем метод на HTTP.

5. Во вкладке «Specific» пишем полной адрес почтового сервиса, где находится наш ящик.

6. Жмём на «Start». Перебор паролей запущен. Если брут успешный, то программа выдаст сообщение о том, что пароль подобран, как в нашем случае.

А ваша почта надёжно защищена?

Информация в этой статье предоставлена в ознакомительных целях. Мы не призываем к действию.

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

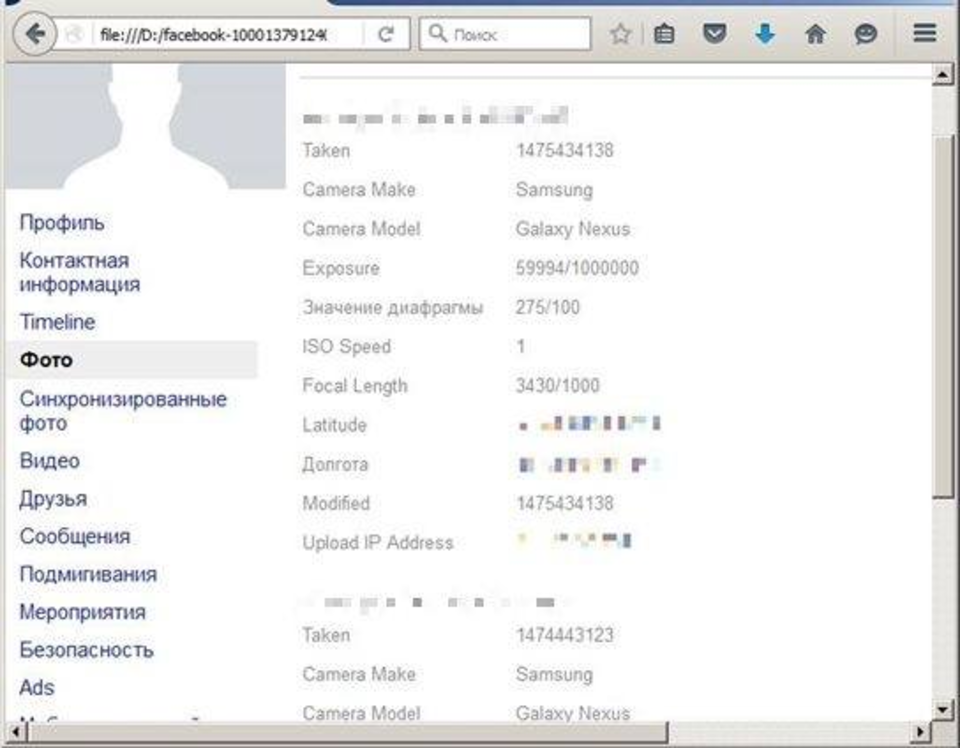

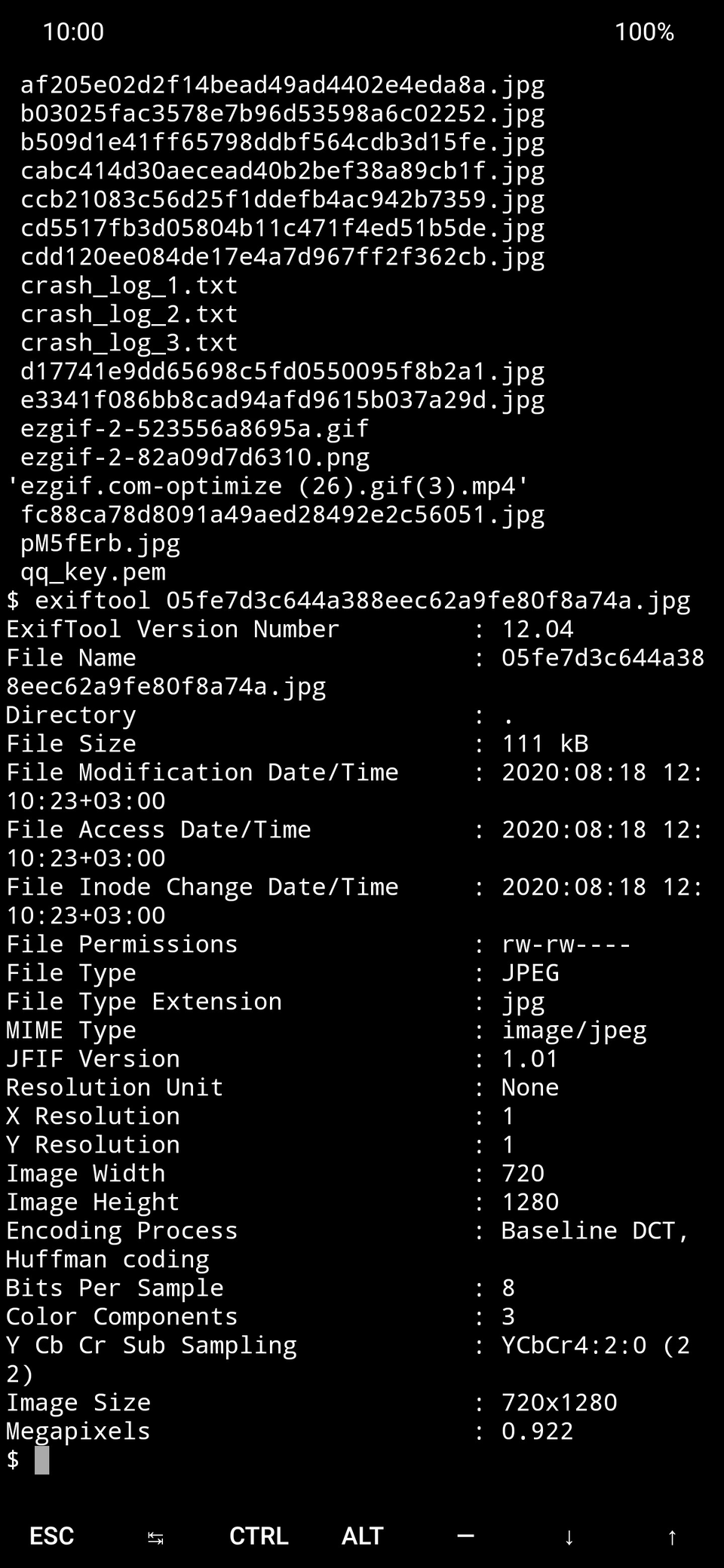

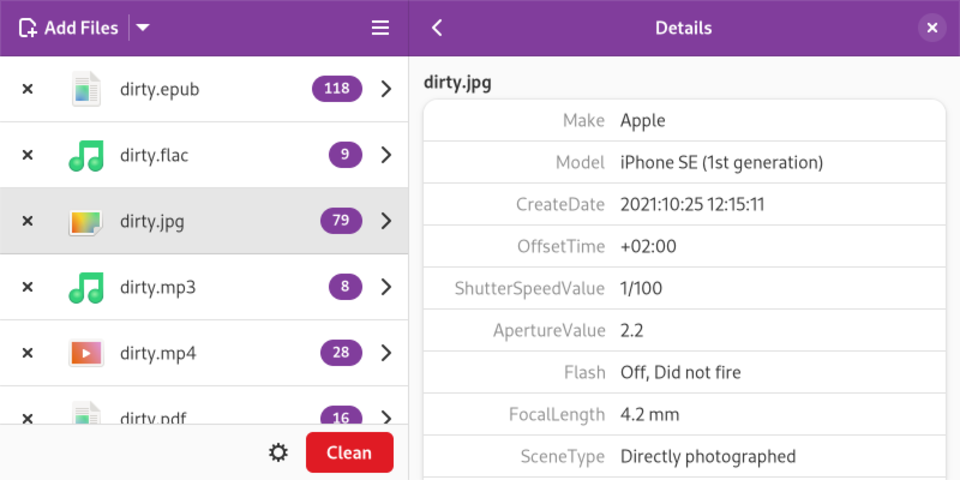

Как работают метаданныеМетаданные — данные, относящиеся к дополнительной информации о содержимом или объекте. Метаданные раскрывают сведения о признаках и свойствах, позволяющие автоматически искать и управлять ими в больших информационных потоках.

Например, вы хотите скинуть фото на форум. Однако помимо фото, интернет получит много интересной информации о вас: когда был сделан снимок, а также данные GPS, по которым без труда можно вычислить местоположение. Особенно интересно, если фото было сделано из вашего дома.

Как вы понимаете, метаданные содержат огромное множество информации о вас. Для того, чтобы обеспечить свою безопасность и оставаться анонимным в сети, необходимо удалять метаданные. В этой статье разберём способ их удаления.

Как удалить метаданные

Проще всего: скачать специальное приложение. Таких приложений становится всё больше. В этой статье разберём одно из самых популярных — Metadata Cleaner.

Metadata Cleaner позволяет просматривать метаданные в ваших файлах и удалять их. Устанавливаем приложение, интерфейс интуитивно понятен.

- Добавляем файлы

2. Приложение позволяет просматривать, какие метаданные содержит файл.

3. Удаляем метаданные. Можно сразу у всех файлов.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

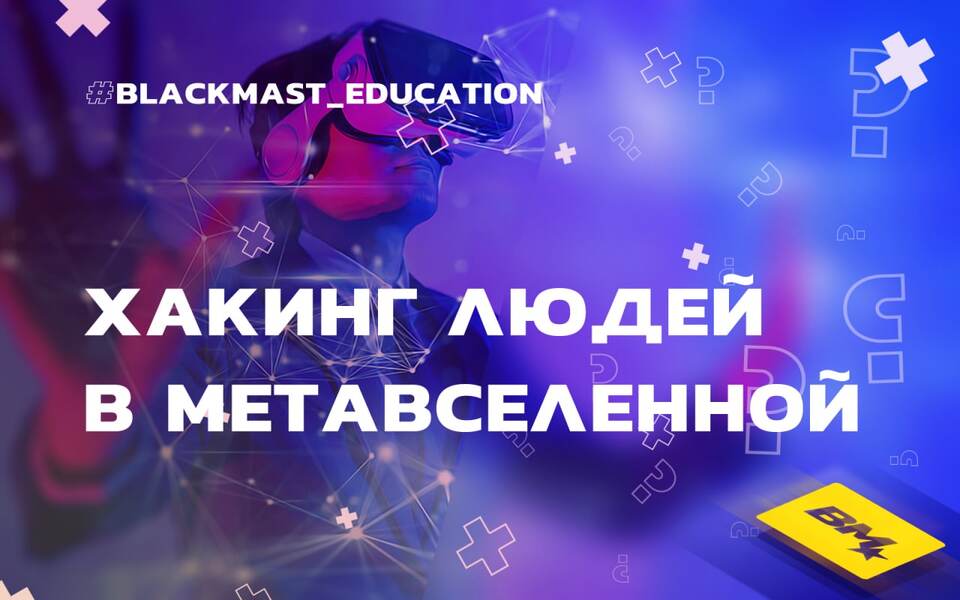

Согласно CNBC, в 2021 году в Метавселенной было продано недвижимости на $501 млн, а в 2022 году продажи превысили $85 млн. При таком дальнейшем спросе они превысят $1 млд к концу года. Это лишний раз доказывает, что Метавселенная находится на пике популярности, вместе с этим она развивается и появляются новые тренды, такие как Интернет тела и взламываемые люди.

Всего пару лет назад основатель ВЭФ К. Шваб заявил, что благодаря Метавселенной человек сможет достичь слияния на физическом, биологическом и цифровом уровне. А в прошлом году Марк Цукерберг сказал, что в скором времени нейроинтерфейсы станут обязательной частью взаимодействия человека с Метавселенной, появятся новые устройства, позволяющие полностью погрузится в процесс и сделать его более живым и естественным.

Интернет тела

Речь идёт о «Интернет телах» (IoB) - это технология, которая позволяет совершать действия при помощи мыслей, памяти. Интернет тела способны объединить тело человека с датчиками, которые передают информацию по сетям. Они включают в себя медицинские и биометрические данные.

Нейронные интерфейсы будут очень важной частью AR-очков, или EMG-вход от мыши на запястье будет сочетаться с ИИ.

Благодаря Интернет телу человеку откроются огромные возможности, которые помогут полностью погрузится в цифровое пространство. За счёт накопления биометрических данных в Метавселенных через какое-то время можно будет взламывать и программировать человеческое тело.

Хакинг людей в Метавселенной

Еще в 2020 году историк Юваль Харари отметил, что человек больше не является загадкой природы, он становится животном, которого можно взломать. И для того, чтобы хакнуть человека нужно завладеть только его биологическими данными и соответствующей вычислительной мощностью.

Харари представил формулу, которая может послужить основой для будущего взламывания человека. Вот эта формула — B x C x D = A**. Она означает, что биологические знания, умноженные на вычислительную мощность, умноженную на данные, равны способности взламывать людей. Харари уверен, в скором времени правительство и компании начнут взламывать население, так как уже имеют большую базу данных о каждом из нас. И в этом процессе Метавселенные могут стать тем самым инструментом для хакинга. Чем больше людей подключатся к Метавселенным, тем больше информации можно собрать. А чем больше устройств, тем больше возможностей открываются для тех, кто собирает и управляет ими.

Время Интернет тел и взламывания уже наступило. Бесчисленное количество устройств собирает данные о пользователях. Например, медицинские учреждения, они хранят огромные базы данных о состоянии здоровья пациентов. Клиники уже сталкиваются с попытками взлома и похищения информации. Нет никаких гарантий, что хакеры могут работать на правительства разных стран, которым нужен доступ к таким базам данным.

Учитывая тот факт, что уже некоторые клиники открывают офисы в Метавселенных, количество поступаемой информации о клиентах вырастет в разы. Они могут быть использованы в самых разных целях, в том числе и для хакинга.

При слиянии на биологическом, цифровом и физическом уровне, навигация по Метавселенной потребует от каждого обладать личным аватаром, чтобы войти в систему. Контроль за ним будет осуществлять система, а не сам человек.

Заключение

Метавселенные дают уникальные возможности для творчества, работы, развлечений. Однако, они же и собирают о пользователях множество данных, которые могут быть использованы против самого человека.

Интернет тела

Речь идёт о «Интернет телах» (IoB) - это технология, которая позволяет совершать действия при помощи мыслей, памяти. Интернет тела способны объединить тело человека с датчиками, которые передают информацию по сетям. Они включают в себя медицинские и биометрические данные.

Нейронные интерфейсы будут очень важной частью AR-очков, или EMG-вход от мыши на запястье будет сочетаться с ИИ.

Благодаря Интернет телу человеку откроются огромные возможности, которые помогут полностью погрузится в цифровое пространство. За счёт накопления биометрических данных в Метавселенных через какое-то время можно будет взламывать и программировать человеческое тело.

Хакинг людей в Метавселенной

Еще в 2020 году историк Юваль Харари отметил, что человек больше не является загадкой природы, он становится животном, которого можно взломать. И для того, чтобы хакнуть человека нужно завладеть только его биологическими данными и соответствующей вычислительной мощностью.

Харари представил формулу, которая может послужить основой для будущего взламывания человека. Вот эта формула — B x C x D = A**. Она означает, что биологические знания, умноженные на вычислительную мощность, умноженную на данные, равны способности взламывать людей. Харари уверен, в скором времени правительство и компании начнут взламывать население, так как уже имеют большую базу данных о каждом из нас. И в этом процессе Метавселенные могут стать тем самым инструментом для хакинга. Чем больше людей подключатся к Метавселенным, тем больше информации можно собрать. А чем больше устройств, тем больше возможностей открываются для тех, кто собирает и управляет ими.

Время Интернет тел и взламывания уже наступило. Бесчисленное количество устройств собирает данные о пользователях. Например, медицинские учреждения, они хранят огромные базы данных о состоянии здоровья пациентов. Клиники уже сталкиваются с попытками взлома и похищения информации. Нет никаких гарантий, что хакеры могут работать на правительства разных стран, которым нужен доступ к таким базам данным.

Учитывая тот факт, что уже некоторые клиники открывают офисы в Метавселенных, количество поступаемой информации о клиентах вырастет в разы. Они могут быть использованы в самых разных целях, в том числе и для хакинга.

При слиянии на биологическом, цифровом и физическом уровне, навигация по Метавселенной потребует от каждого обладать личным аватаром, чтобы войти в систему. Контроль за ним будет осуществлять система, а не сам человек.

Заключение

Метавселенные дают уникальные возможности для творчества, работы, развлечений. Однако, они же и собирают о пользователях множество данных, которые могут быть использованы против самого человека.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

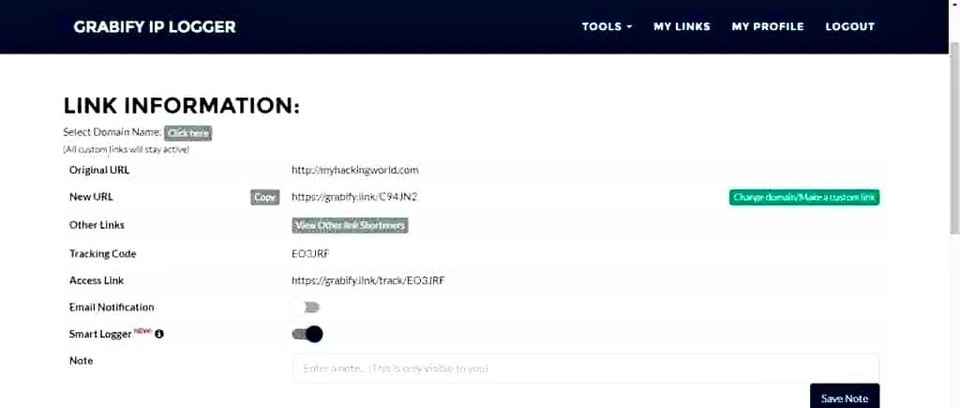

Для того, чтобы создать шпионскую ссылку, мы будем использовать сайт Grabify. Перейдя по ней, сайт автоматически соберет о жертве личные данные, в том числе и IP.Если вы хотите отследить чьё-то местоположение, собрать данные о пользователе, то это статья для вас. Сегодня мы покажем вам, как это можно провернуть с помощью простой ссылки.

Самое важное в этом деле - выбрать правдоподобную ссылку, по которой человек точно захочет перейти. Это может быть видео с ютуба или мемная картинка, нет никаких ограничений. Какую ссылку вы выберете, зависит от вас. Вам лишь нужно подобрать что-то убедительное и подходящее к конкретной ситуации.

Создание шпионской ссылки

Шаг 1 - Подготовка

Откройте веб-браузер и перейдите на сайт

You must be registered for see links

.Этот сайт бесплатный, поэтому платить ни за что не нужно.

Шаг 2 - Создаем учетную запись Grabify

Создайте учетную запись на Grabify. Вы также можете использовать временную почту, если хотите. Пройдите регистрацию и подтвердите ее в сообщении, отправленном по почте.

После того, как вошли в учётную запись, вы должны увидеть страницу, как показано ниже.

Шаг 3 - Создаём URL для отслеживания

В начале статьи мы попросили вас хорошенько подумать насчёт убедительной ссылки, по которой жертва 100% захочет перейти. Будьте креативными.

Помимо этого, обязательно выберите опцию «Smart Logger», это поможет собрать еще больше информации о пользователе.Примечание: это должно быть что-то простое и не должно вызывать подозрений.

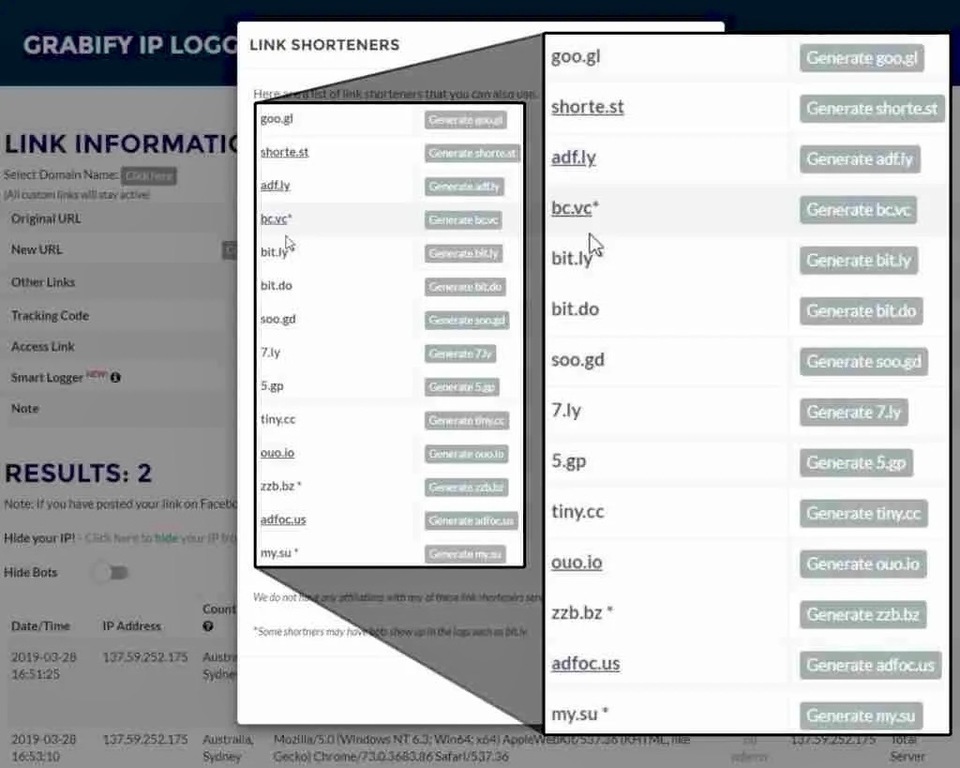

Шаг 4 - Скрываем ссылку для отслеживания

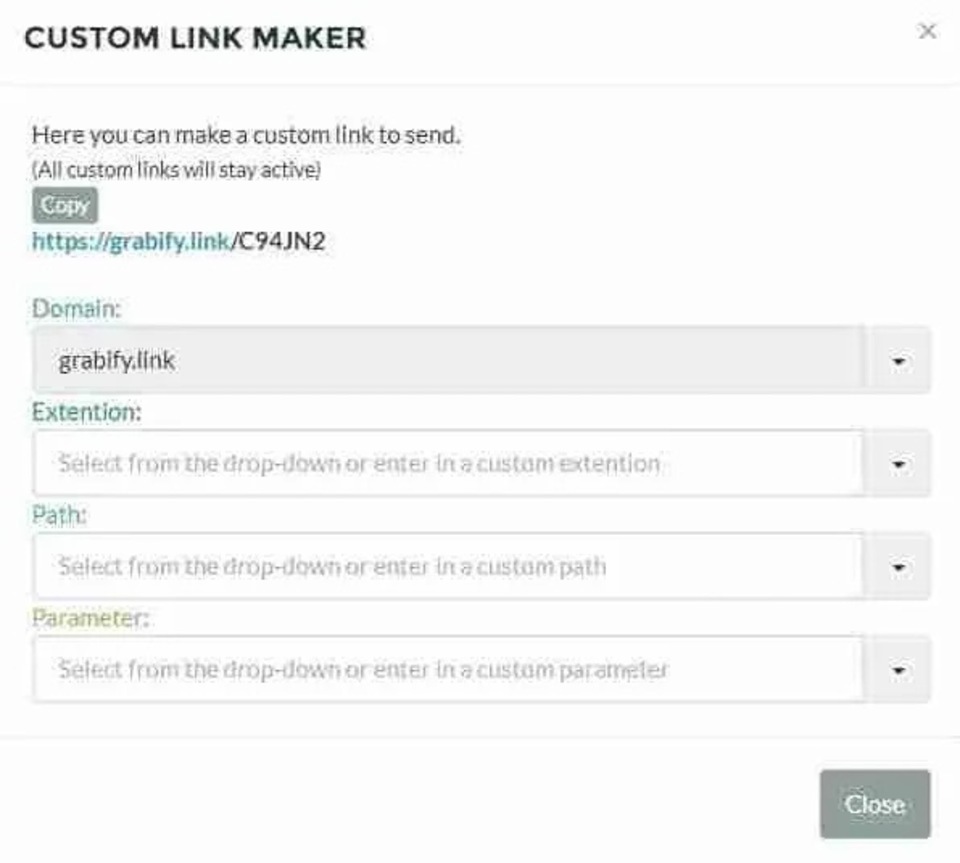

Название Grabify в имени URL-адреса может показаться подозрительным, поэтому убедитесь, что вы используете функцию сокращения. Вы можете использовать ссылку с любым количеством сокращателей URL, которые доступны прямо в Grabify, как показано ниже.

Если сокращатели по умолчанию не соответствуют вашим потребностям, вы всегда можете создать собственную ссылку с помощью пользовательской панели ссылок, как показано ниже.

Нажмите либо на «Click here», либо на «Change domain/Make a custom link» в поле «New URL». Теперь проверьте параметры «Extension» в открывшемся меню.

Шаг 5 - Отправляем ссылку

Есть много вариантов, как это можно сделать. Самый распространенный — отправить ссылку в социальных сетях или мессенджерах. Используйте социальную инженерию, чтобы убедить человека нажать на неё.

Как только цель нажимает на ссылку, вы получаете информацию о IP-адресе и другие личные данные, такие как дата и время, местоположение, информация о батарее, язык, часовой пояс, разрешение экрана, браузер, интернет-провайдер и операционная система.

Поздравляем, вы успешно научились отслеживать чье-либо местоположение с помощью одной лишь ссылки. Успехов!

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

Вирусы, они везде

Рассказываем в нашей авторской статье - возможно ли поймать вирус, сканируя QR-код.

Как проверить QR-код на вирусы

You must be registered for see links

Каждый знает, что нельзя переходить по левым ссылкам в интернете. Для того, чтобы поймать вирус иногда достаточно просто попасть на сайт. Причём порой даже официальные адекватные сайты могут быть взломаны. Многие опытные пользователи уже давно не переходят по подозрительным ссылкам и не важно, где они наткнулись на них: письмо на почте, кто-то скинул в лс, увидели на форуме или даже пришло смс на мобильный телефон. Но что насчёт QR-кодов? В данной статье узнаем, как проверить QR-код на наличие вирусов.

Интересно, что люди легко сканируют любые QR-коды так, словно к ним больше доверия. Однако, QR-код — та же самая ссылка только в другом виде. Она точно так же может нести в себе угрозу.

QR-коды теперь повсюду. К сожалению, QR-коды могут быть не такими безопасными, как вы думаете, особенно потому, что URL-адреса скрыты, и почти невозможно сказать, куда они вас приведут, если вы их отсканируете.

Вы можете узнать, безопасен ли QR-код, прежде чем получить к нему доступ.

Как проверить QR-кодQR-коды теперь повсюду. К сожалению, QR-коды могут быть не такими безопасными, как вы думаете, особенно потому, что URL-адреса скрыты, и почти невозможно сказать, куда они вас приведут, если вы их отсканируете.

Вы можете узнать, безопасен ли QR-код, прежде чем получить к нему доступ.

Проверить QR-код поможет сервис

Плюсы:

1. Простая и быстрая регистрация, можно зайти через аккаунт Google

2. В сервис можно загрузить как уже сделанное фото, так и сделать в режиме онлайн

Как работает сервис

You must be registered for see links

.Плюсы:

1. Простая и быстрая регистрация, можно зайти через аккаунт Google

2. В сервис можно загрузить как уже сделанное фото, так и сделать в режиме онлайн

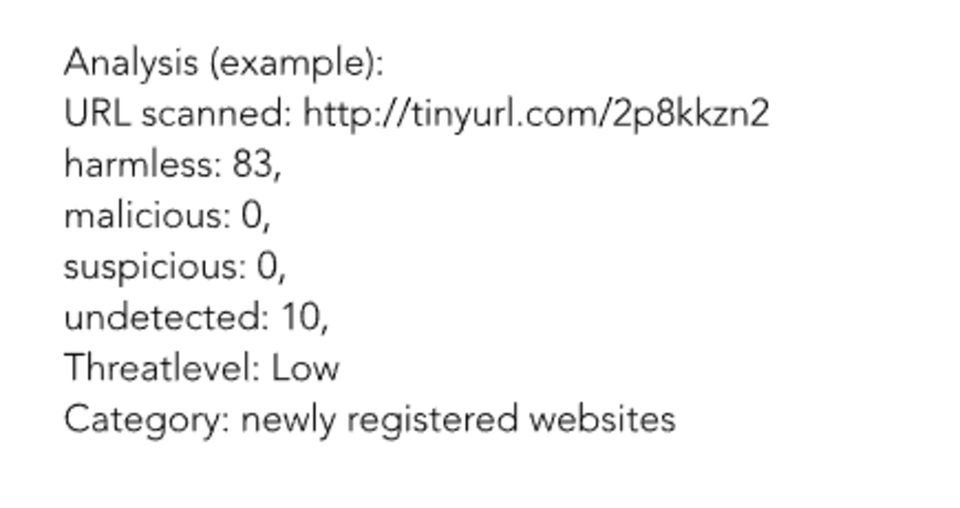

RevealQR декодирует URL-адрес, хранящийся в QR-коде, и отправляет его на ведущую платформу анализа вредоносных программ

You must be registered for see links

.

Всё просто:

- Регистрируемся

- Сканируем код

- Получаем информацию о QR-коде

Однако, стоит помнить, что ни один сервис не даст 100% информации. Даже если сервис не считал код опасным, следует быть осторжным.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

Apple — крупнейшая компания, спускающая миллиарды долларов на защиту и конфиденциальность своих устройств. Однако, времена изменились, и поэтому яблочные устройства все чаще подвергаются хакерским атакам. Так, ещё в 2019 году Google’s Project Zero сообщили о массовых взломах Apple устройств: для этого были использованы вредоносные сайты, перейдя по которым, устройство взламывалось. В сегодняшней статье мы расскажем вам, как хакнуть Apple ID, и как пользователям яблок защититься от взломов.

Что такое Apple ID

Apple ID представляет из себя учетную запись, которая даёт доступ ко всем функция Apple. По сути, это центр управления всем устройством, который позволяет вам удаленно управлять IPhone, загружать и обновлять программное обеспечение, создавать резервные копии данных, искать и блокировать устройство и многое другое.

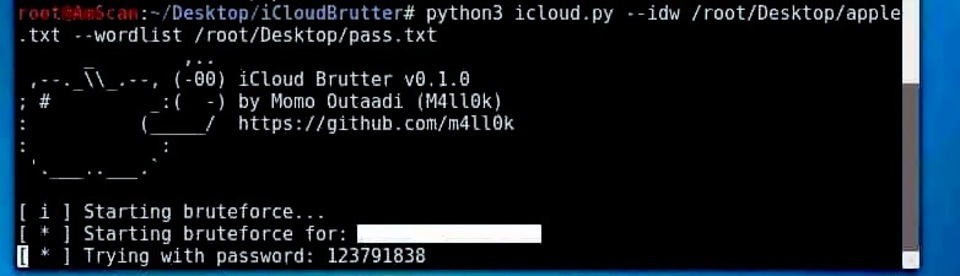

Как взломать Apple ID

Для того, чтобы хакнуть Apple ID, мы будем использовать инструмент iCloudBrutter. Это простой скрипт Python для выполнения атаки методом перебора паролей.Вся информация предоставлена в ознакомительных целях. Мы не несём ответственности за ваши действия.Итак, начнём:

Здесь apple.txt содержит учётные записи Apple, а pass.txt — список часто используемых паролей и тех, которые сливаются в сеть хакерами. Вы легко можете найти и скачать такие списки в Интернете, просто введите запрос: «passwords for bruteforce».

Вывод

Метод взлома с помощью брутфорса не является 100% рабочим, так как успех будет гарантирован лишь в том случае, когда пользователь установит слабый пароль. Подводя итог, хотелось бы отметить, что единственной защитой от взломов неизменно остаётся надёжный пароль. Именно уникальный и сильный пароль - это гарант безопасности ваших личный данных. Удачи!

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

Что обычному человеку хорошо, то хакеру –– смерть. Очевидно, что требования разных пользователей к компьютеру сильно разнятся. Но самое сильное отличие - это операционная система. Большинство хакеров скептически относятся к Windows поскольку считают ее медленной, неудобной и совсем небезопасной по сравнению с другими системами. И именно поэтому, мы подготовили для вас наш топ-5 лучших ОС для хакеров.

1. Kali Linux

Kali Linux — это программное обеспечение с открытым исходным кодом, которое доступно абсолютно бесплатно. Хакеры отдают предпочтение этой ОС, потому что она имеет более 600 инструментов тестирования проникновения и большое количество поддерживаемых языков. Поскольку это программное обеспечение с открытым исходным кодом, весь его код доступен на GitHub для настройки. Некоторые функции Kali Linux: Wifite2, Nessus, Aircrack-ng, Netcat, инструменты судебной экспертизы, NetHunter и многие другие.

2. BackBox

BackBox — это проект сообщества с открытым исходным кодом, который продвигает культуру безопасности в ИТ-среде и делает ее лучше и безопаснее. Это дистрибутив Linux для тестирования на проникновение на основе Ubuntu. Многие хакеры предпочитают BackBox любой другой ОС, потому что в ней есть инструменты безопасности для самых разных целей, таких как анализ сети, анализ веб-приложений, компьютерный криминалистический анализ, оценка уязвимостей и т. д.

3. Parrot Security OS

Parrot OS — это продукт Parrot Security, дистрибутив GNU/Linux, основанный на Debian. Эта операционная система предназначена для обеспечения безопасности и конфиденциальности. Хакеры любят работать с Parrot ОС из-за ее полного переносимого арсенала услуг ИТ-безопасности и цифровой криминалистики. Parrot поддерживает платформы Anosurf, FALON 1.0, Qt5, .NET/mono, LUKS, Truecrypt и VeraCrypt. Также у Parrot OS есть интересные функции, такие как полная анонимность, криптография, песочница, программирование и разработка, аппаратный взлом и т.д.

4.DEFT Linux

DEFT — это бесплатное программное обеспечение с открытым исходным кодом, разработанное на платформе Linux Ubuntu и оснащенное удобным графическим интерфейсом. В продукт добавлен набор профильных утилит, начиная антивирусами, системами поиска информации в кэше браузера, сетевыми сканерами и другими различными утилитами, заканчивая инструментами, которые необходимы при проведении поиска скрытой информации на диске. Предназначен для компьютерной криминалистики и информационной безопасности.

5. Samurai Web Testing Framework

Samurai Web Testing Framework — это операционная система для хакеров, которая имеет лучшие инструменты для тестирования и атаки веб-сайтов. Имеет открытый исходный код, предоставляется бесплатно. Особенности Samurai WTF заключаются в том, что он оснащен SVN и имеет инструменты WebApp Pentest: Burpsuite, SQLMap другие. В качестве основы использует Ubuntu.

Kali Linux — это программное обеспечение с открытым исходным кодом, которое доступно абсолютно бесплатно. Хакеры отдают предпочтение этой ОС, потому что она имеет более 600 инструментов тестирования проникновения и большое количество поддерживаемых языков. Поскольку это программное обеспечение с открытым исходным кодом, весь его код доступен на GitHub для настройки. Некоторые функции Kali Linux: Wifite2, Nessus, Aircrack-ng, Netcat, инструменты судебной экспертизы, NetHunter и многие другие.

2. BackBox

BackBox — это проект сообщества с открытым исходным кодом, который продвигает культуру безопасности в ИТ-среде и делает ее лучше и безопаснее. Это дистрибутив Linux для тестирования на проникновение на основе Ubuntu. Многие хакеры предпочитают BackBox любой другой ОС, потому что в ней есть инструменты безопасности для самых разных целей, таких как анализ сети, анализ веб-приложений, компьютерный криминалистический анализ, оценка уязвимостей и т. д.

3. Parrot Security OS

Parrot OS — это продукт Parrot Security, дистрибутив GNU/Linux, основанный на Debian. Эта операционная система предназначена для обеспечения безопасности и конфиденциальности. Хакеры любят работать с Parrot ОС из-за ее полного переносимого арсенала услуг ИТ-безопасности и цифровой криминалистики. Parrot поддерживает платформы Anosurf, FALON 1.0, Qt5, .NET/mono, LUKS, Truecrypt и VeraCrypt. Также у Parrot OS есть интересные функции, такие как полная анонимность, криптография, песочница, программирование и разработка, аппаратный взлом и т.д.

4.DEFT Linux

DEFT — это бесплатное программное обеспечение с открытым исходным кодом, разработанное на платформе Linux Ubuntu и оснащенное удобным графическим интерфейсом. В продукт добавлен набор профильных утилит, начиная антивирусами, системами поиска информации в кэше браузера, сетевыми сканерами и другими различными утилитами, заканчивая инструментами, которые необходимы при проведении поиска скрытой информации на диске. Предназначен для компьютерной криминалистики и информационной безопасности.

5. Samurai Web Testing Framework

Samurai Web Testing Framework — это операционная система для хакеров, которая имеет лучшие инструменты для тестирования и атаки веб-сайтов. Имеет открытый исходный код, предоставляется бесплатно. Особенности Samurai WTF заключаются в том, что он оснащен SVN и имеет инструменты WebApp Pentest: Burpsuite, SQLMap другие. В качестве основы использует Ubuntu.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

Возможно вы иногда замечали такие сообщения, которые вы вроде как не открывали, но в мессенджере стоит статус «прочитано». Или же просто вам кажется, что кто-то следит за диалогом. Часто бывает, что такие мысли — это не просто паранойя.

Наверняка у каждого однажды закрадывалось сомнение — а не читает ли кто-то мои переписки? Сегодня расскажем про способ, который поможет опровергнуть или подтвердить мысли о приглядывании за вами.

Как проверить слежку

В основе данного способа лежит всем известный сервис

You must be registered for see links

. Он создаёт самоуничтожающиеся записки, но у сервиса так же есть функция оповещения о прочтении. Она и будет выступать капканом для того, чтобы проверить, не просматривает ли кто-то третий ваш диалог.- Создаем заметку с любым текстом. Можно даже с какой-то зловещей фразой, чтобы возможный следопыт почувствовал себя некомфортно:

2. Нажимаем кнопку «Показать параметры» и выставляем галочку на пункте «Не спрашивать подтверждение перед тем, как показать и уничтожить записку».

3. Указываем почту на которую придёт уведомление о прочтении и нажимаем «Создать записку».

4. Укорачиваем ссылку в любом сервисе и делаем её безобидной. Закинуть ссылку можно туда, где предполагаемо завелась крыса: например, переписки или заметки.

Вашего шпиона как-то надо забайтить на эту ссылку. Если это диалог, то тут уже включаем фантазию и пишем то, что может быть интересно для того, кто следит за сообщениями:

ВАЖНО! Перед тем, как отправить ссылку в диалог обязательно предупредите собеседника в безопасном канале связи (а лучше лично), чтобы он не открывал ссылку, иначе план не сработает.

4. Укорачиваем ссылку в любом сервисе и делаем её безобидной. Закинуть ссылку можно туда, где предполагаемо завелась крыса: например, переписки или заметки.

Вашего шпиона как-то надо забайтить на эту ссылку. Если это диалог, то тут уже включаем фантазию и пишем то, что может быть интересно для того, кто следит за сообщениями:

ВАЖНО! Перед тем, как отправить ссылку в диалог обязательно предупредите собеседника в безопасном канале связи (а лучше лично), чтобы он не открывал ссылку, иначе план не сработает.

Таким образом, если кто-то перейдёт по ссылке, то вам на почту придёт оповещение, и вы узнаете, следит ли кто-то лишний за вашими переписками, документами, заметками и т.д.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

И сегодня мы расскажем вам о 3 способах, как восстановить историю браузера и случайно удалённые файлы с ПК.Наверняка, вы ни раз стирали историю браузера, а вместе с этим удаляли что-то важное. Или же хотели пошпионить за кем-то, узнав, какие сайты и страницы посещает человек. А, возможно, вы случайно удалили файл, и теперь думаете, что он безвозвратно потерян. Но это не так — у нас есть решение! Обычно, стирая историю или файл со своего внутреннего или внешнего диска, вы не удаляете их реальное содержимое; скорее, пространство, которое они занимали.

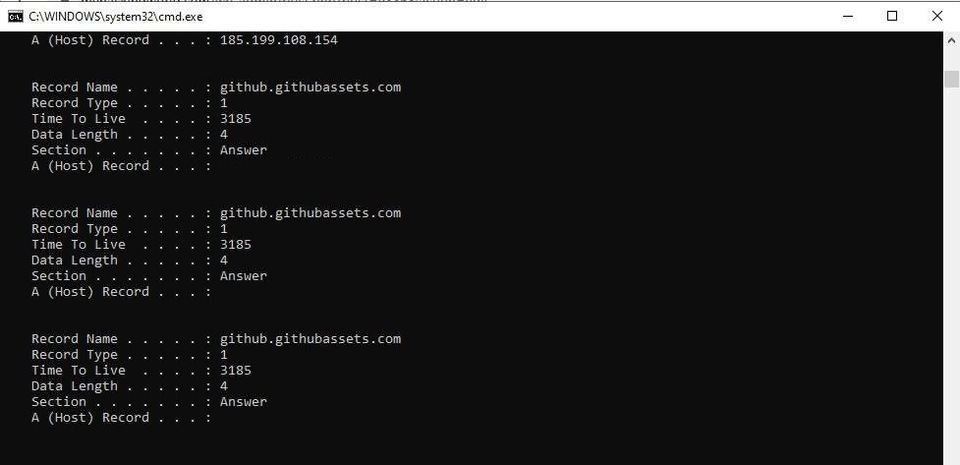

Способ 1: использование командной строки и кэша DNS в Windows

Это немного технический метод, который дает нам имена всех доменов, которые мы посетили. Обратите внимание, что домены и скрипты, загруженные из рекламы, также будут показываться. Таким образом, вы можете получить кучу доменов.

- Откройте командную строку или CMD с помощью панели поиска Windows.

Теперь в командной строке введите команду ipconfig /displaydns, как показано на изображении ниже, и нажмите Enter.

- Теперь вы можете увидеть все посещённые домены, однако нельзя посмотреть более подробную информацию о странице, только название конкретного сайта.\

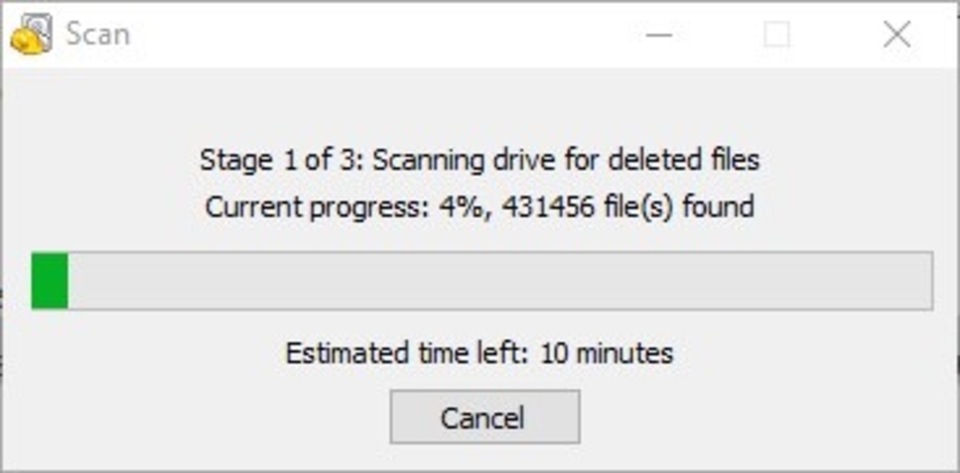

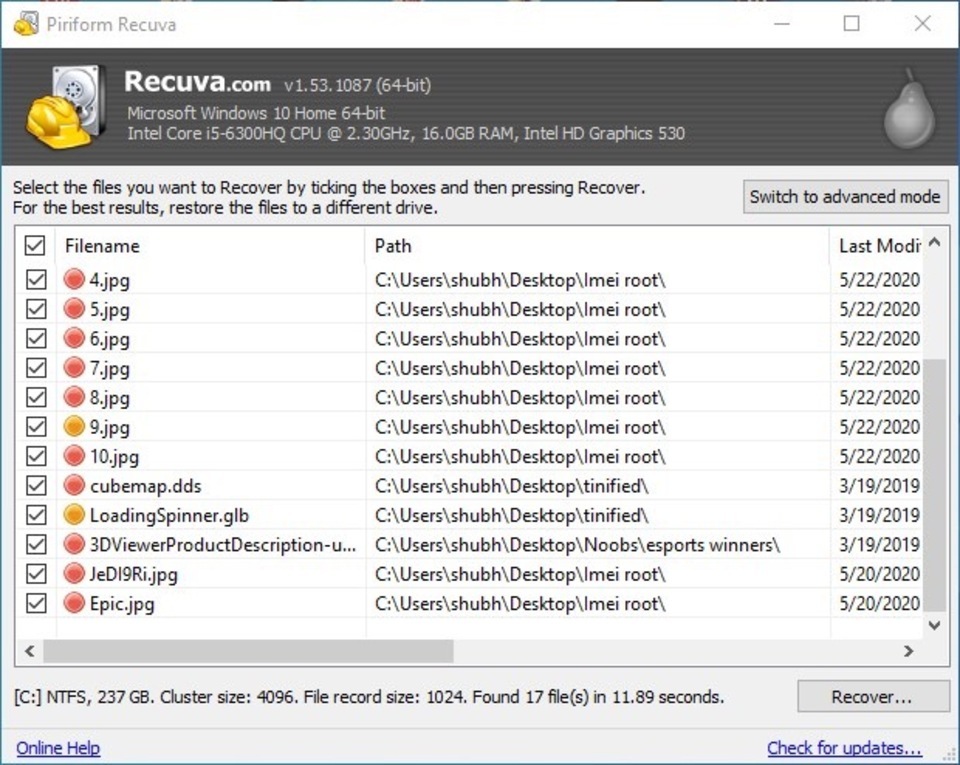

Способ 2: восстановление истории и файлов с помощью программы Recuva

Помимо вышеописанного способа, вы всегда можете использовать специальную программу, такую как Recuva. Она является бесплатной и поможет восстановить потерянные данные.

You must be registered for see links

и установите на свой компьютер.

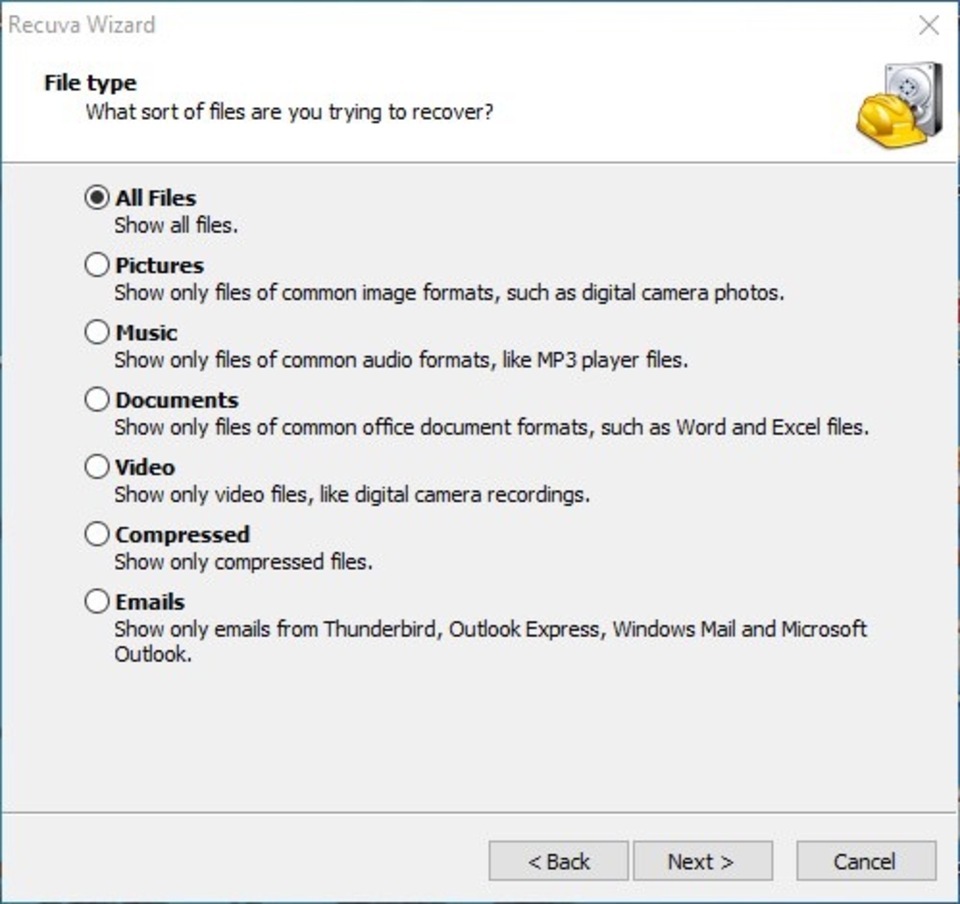

Далее выберите какие файлы вы хотите восстановить.

Файлы истории Google Chrome обычно хранятся по этому пути по умолчанию: C:\Users\Username\AppData\Local\Google\Chrome\User Data\Default.

Укажите любой другой диск, на котором будет производиться поиск потерянных файлов. Программа выполнит первичное сканирование, в результате которого покажет вам в удобной форме все недавно удаленные файлы, которые подлежат восстановлению.

В меню параметров вы можете легко отфильтровать список, пропуская файлы весом ноль байт или скрытые документы.

Если результаты покажут файл с красным кругом, то восстановление невозможно; если же вы видите зеленый круг, то вы сможете восстановить данные почти с полной уверенностью. Оранжевый круг означает вероятность 50%.

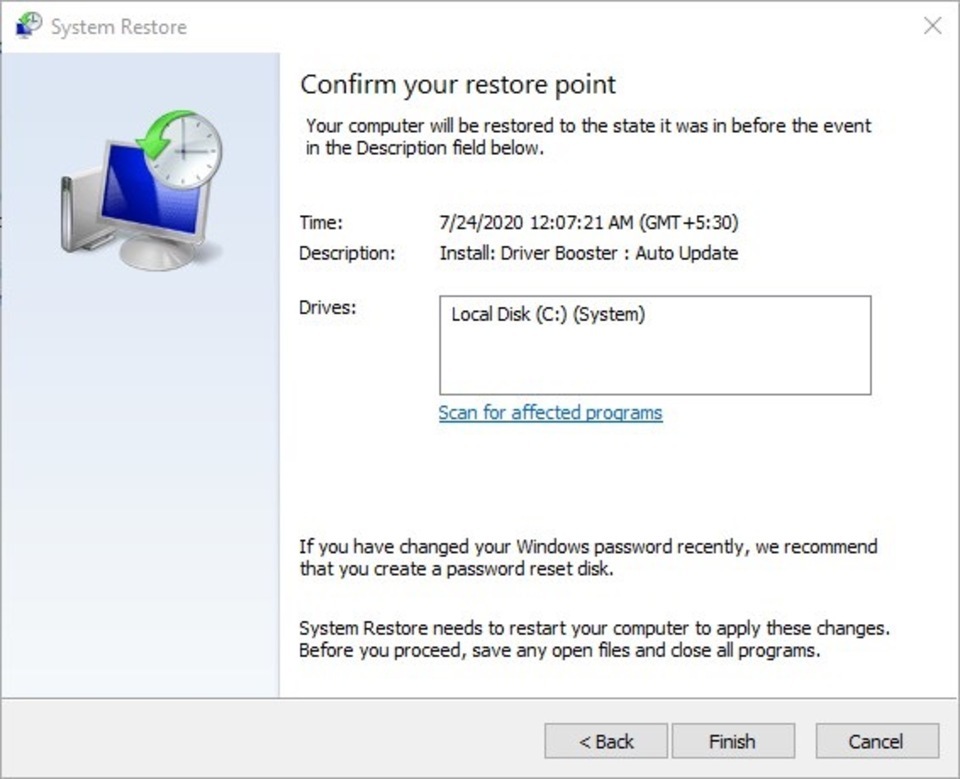

Способ 3: восстановление системы

Этот метод следует использовать только в крайнем случае, поскольку он откатит систему назад.

Перейдите в строку поиска и введите восстановление системы.

Выберите данную опцию, и вы увидите все точки восстановления на вашем устройстве.

Щелкните нужную точку восстановления и подтвердите. После согласия, все изменения, сделанные после этой точки восстановления, будут отменены, и ваши данные будут восстановлены.

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

В сегодняшней статье мы расскажем вам как пробить пользователя Инстаграм с помощью одной лишь утилиты. Вы узнаете как выжать максимум полезной информации из профиля жертвы, зная только никнейм. Итак, начнём.

Мы не призываем вас к каким-либо действиям, статья написана исключительно в ознакомительных целях.

Что нужно для работы:

Программа, скачиваем на GitHub;

Python3 версии 3.6+;

Аккаунт инстаграма.

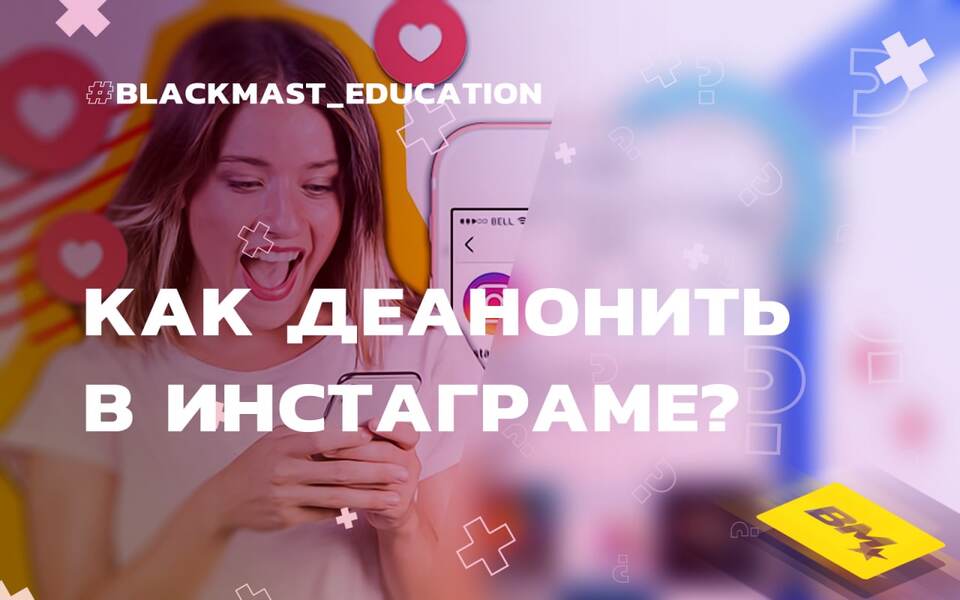

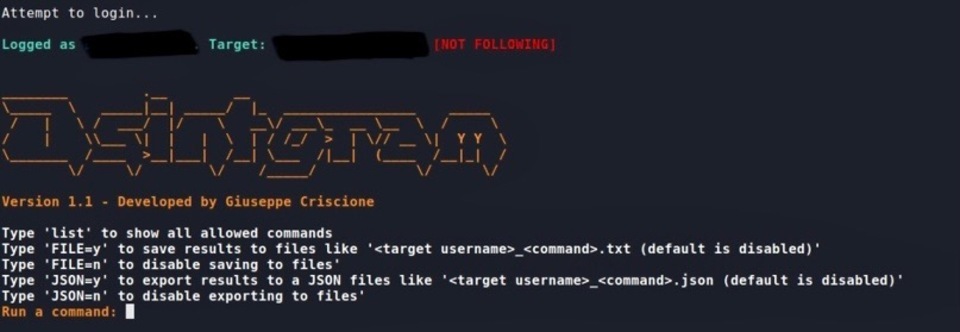

Osintgram

А поможет нам в этом утилита Osintgram. Это инструмент OSINT, позволяющий быстро собрать все данные о конкретной странице.

После скачивания приступим к установке, для этого введите команды:

git clone

You must be registered for see links

cd Osintgram

pip install -r requirements.txt

Перед запуском утилиты вам потребуется создать и добавить аккаунт. Это нужно сделать в файле credentials.ini, который лежит в каталоге config, в папке с программой. Вводим логин и пароль своего аккаунта и сохраняем.

Не забудьте о своей безопасности, используйте левый профиль.

Далее можно приступить к использованию Osingram. Для начала давайте откроем справку:

python3 main.py -h

использование: main.py [-h] [-C] [-j] [-f] [-c COMMAND] [-o OUTPUT] id

Osintgram - это инструмент OSINT в Instagram. Он предлагает интерактивную оболочку для выполнения анализа аккаунта Instagram любого пользователя по его нику.

обязательные аргументы:

id имя пользователя

необязательные аргументы:

-h, --help показать это сообщение и выйти

-C, --cookies очистить предыдущие cookies

-j, --json сохранить результат в файл JSON

-f, --file сохранить результат в файл

-c COMMAND, --command COMMAND

запустить в однокомандном режиме и выполнить предоставленную команду

-o OUTPUT, --output OUTPUT

где хранить фотографии

Исходя из информации выше, нам нужно ввести только имя интересующего пользователя.

Так и делаем:

python3 main.py nickname

После успешного логина, видим список команд для сохранения результатов и приглашение к вводу. Чтобы увидеть команды для анализа профиля вводим: list

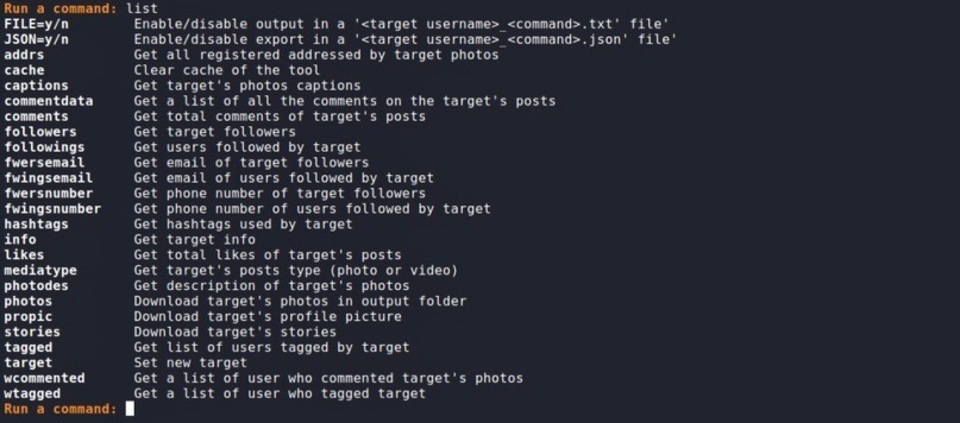

Команды для Osintgram

Ниже представлен список команд, которые может выполнить утилита.

addrs - cобрать все адреса из фотографий цели (отметки мест в инсте);

captions - собрать все подписи к фотографиям цели;

comments - получить количество комментариев ко всем постам цели;

followers - собрать всех подписчиков цели;

followings - собрать всех, на кого цель подписана;

fwersemail - собрать email адреса подписчиков;

fwingsemail - собрать email адреса страниц, на которых подписана цель;

fwersnumber - собрать телефоны подписчиков;

fwingsnumber - собрать телефоны страниц, на которых подписана цель;

hashtags - собрать все хештеги, используемые целевой страницей;

info - собрать общую информацию о странице;

likes - получить суммарное количество лайков на странице;

mediatype - собрать посты по их типу (фото или видео);

photodes - собрать описания фотографий цели;

photos - скачать все фотографии с целевой страницы;

propic - скачать фотографии профиля целевой страницы;

stories - скачать все доступные сторис страницы;

tagged - собрать всех пользователей, упомянутых на странице по юзернейму;

wcommented - собрать всех пользователей, оставлявших комментарии на странице;

wtagged - собрать всех пользователей, кто упоминал страницу.

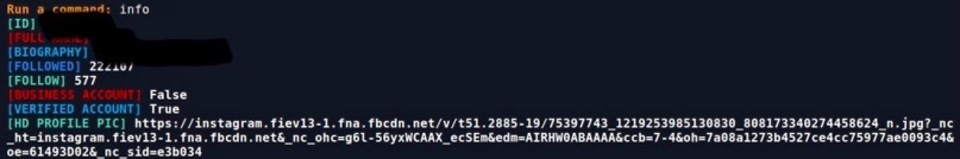

Трудно не заметить большие возможности Osintgram. Но для начала давайте узнаем общие данные о нашей цели. Вводим команду: info

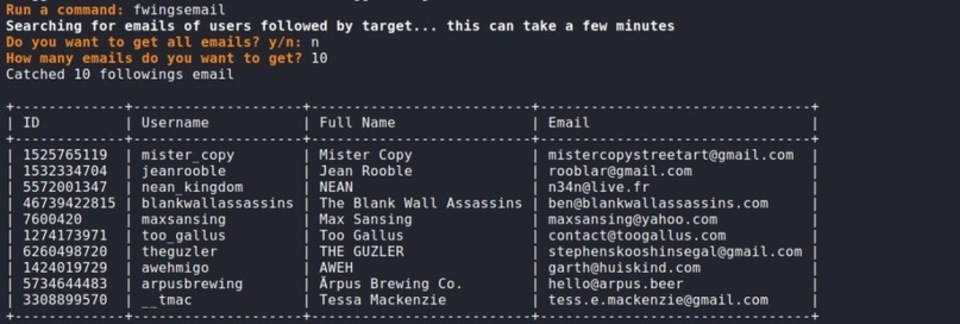

И уже видим полезную информацию. Но этого мало, поэтому предлагаем узнать номера телефонов пользователей, на которых подписана жертва.

Вводим: fwingsnumber. И Osintgram спросит хотим ли мы получить все возможные телефоны? Мы ограничимся лишь 10 для примера.

И мы видим конкретный результат. Теперь проделываем тоже самое, но только с электронными почтами.

Вводим: fwingsemail

И здесь Osintgram показал удовлетворительный результат. Остальные команды работают по аналогичному принципу. Ну а что, где и когда применять — решать вам.

Стоит также отметить, что результат мы можем сохранять в txt файл. Для этого перед запуском команд введите FILE=y.

Что касается закрытых аккаунтов, то тут программа пока бессильна. Для того, чтобы разведка сработала, вам заранее нужно заполучить подписку нашей цели, в значит включить в ход навыки социальной инженерии. На этом все. Удачи!

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

Пробив данных раньше был чем-то вроде привилегии — доступен только узкому кругу лиц. Многие до сих пор думают, что для этого нужны какие-то супер секретные программы, которых нет в открытом доступе.

Этой статьей разрушаем мифы, а также рассказываем об одном из самых простых способов пробива.

Сервис GetNotify

К сожалению или к счастью, в Интернете есть всё. Пользователь, однажды сюда попавший оставляет свой след, порой подробный настолько, что его без труда может отыскать каждый.

С помощью этого способа можно получить доступ к самой интересной информации: местоположение, IP-адрес и время у интересующего человека. Сервис уже хорошо знаком западным пользователям, но в руки к СНГ комьюнити попал не так давно.

Чтобы собрать необходимую информацию, отлично подходит сервис GetNotify. Он позиционирует себя как бесплатный инструмент для слежки, для которого требуется лишь адрес электронной почты.

Ежедневно тысячи пользователей получают и отправляют письма по электронной почте. GetNotify.com — это бесплатная служба отслеживания Email, которая уведомляет клиента, когда отправленное письмо прочитано.

Более того, сервис утверждает, что их техника отслеживания электронной почты невидима для получателя, что обеспечивает полную анонимность и развязывает руки для слежки.

Как это работает

Сервис добавляет в сообщение небольшое невидимое изображение, которое выполняет функцию трекера. И как только получатель откроет такое письмо, то детективу, решившему опробовать сервис, сразу придет уведомление о прочтении.

Однако, на этом чудеса не заканчиваются. GetNotify по доброте душевной щедро поделится и другой более полезной информацией, которую ему удалось раздобыть:

IP-адрес получателя

географическое местоположение

часовой пояс

операционная система

используемый браузер

Важно, что сервис предоставляет такие услуги бесплатно. Чтобы начать слежку, достаточно зарегистрироваться на сайте и ввести Email жертвы. Всё остальное сервис выполнит сам.

Последнее редактирование:

- Регистрация

- 09.12.19

- Сообщения

- 275

- Реакции

- 39

- Репутация

- 0

You must be registered for see links

В телеграме существует огромное количество ботов, которые предлагают различные услуги: пробив, накрутка, знакомства и т.д. Но знаете ли вы как создать собственного поддельного бота для деанонимизации? Сегодня мы рассмотрим инструмент Dnnme2 для пробива пользователей телеграм.

Оставайтесь с нами, и вы узнаете, что это очень просто.

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Мы не несем ответственности за ваши действия.

Что значит поддельный бот

Это фейк-бот, который внешне ни чем не отличается от обычного бота, предоставляющего какие-то услуги (накрутку, пробив, донаты, знакомства). Разница лишь в том, что пользователь не получает того, за чем обратился к боту, а вместо этого, сам того не подозревая, сливает личные данные о себе, которые сразу отправляются к вам. Таким образом, вы можете узнать номер телефона, точную геолокацию пользователя и другую персональную информацию. И все это бесплатно.

Что потребуется:

Python;

Телеграм (Не используйте свой основной аккаунт).

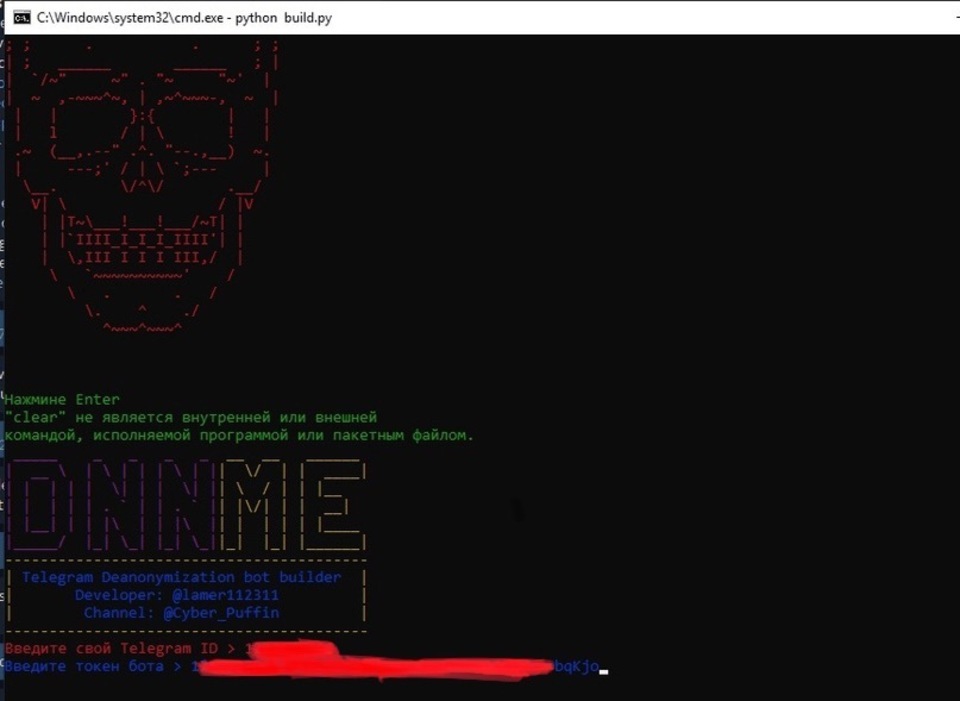

Установка DNNME

Для того, чтобы установить программу, поочередно введите следующие команды в командную строку:

git clone //github.com/lamer112311/Dnnme2

cd Dnnme2

pip install -r requirements.txt

python build.py

Далее вас попросят ввести ваш Telegram ID, чтобы узнать его переходим в бота @my_id_bot и вводим команду: start.

После этого бот выдаст вам ваш ID, он нужен для того, чтобы бот вам мог присылать данные тех, кто пользовался данным ботом.

Создаем бота

После этого нам нужно создать бота для деанона. Для этого:

Переходим в

Вводим любое имя боту (можно на русском);

Вводим юзернейм боту с окончанием bot;

Далее вы получите ссылку на нашего бота и токен (он обведен красным);

Копируем токен, который обведен красным на скриншоте ниже;

Переходим по ссылке на бота и нажимаем: start.

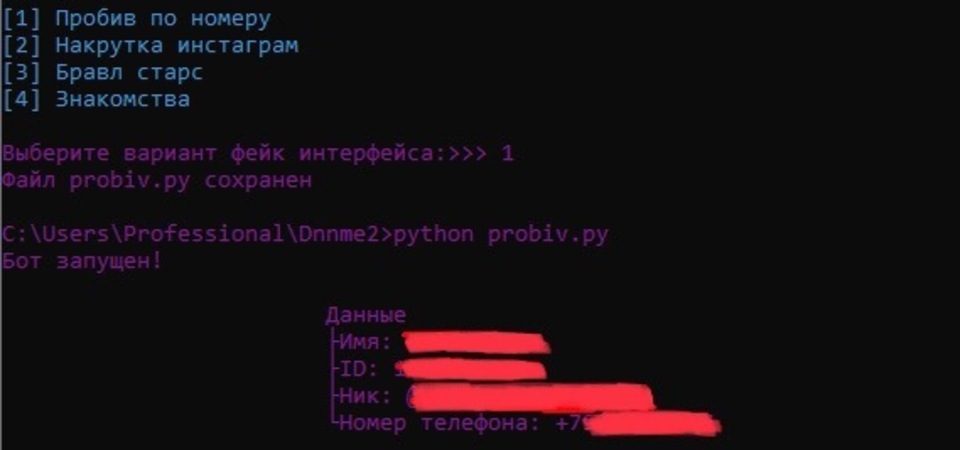

Режимы бота:

Пробив по номеру - это фейк-бот для пробива. Как только жертва зарегистрируется в боте, бот автоматически соберёт данные: номер, ID, имя пользователя. Кроме того, в боте есть запрос на геолокацию, информация о которой тоже поступит прямиком к вам.

Накрутка инстаграм - фейк-бот, который используется в качестве инструмента для накрутки инстаграма. Жертва, желающая накрутить лайки и подписчиков, регистрируется в боте, отправляя боту свои данные для входа. Однако, в боте нет запроса на геолокацию.

Бравл старс - бот, охватывающий, по большей части, только школьников. Исходя из практики, 90% пользователей, играющих в Brawl Stars готовы отправить любую информацию для получения доната на свой аккаунт. Бот присылает номер телефона и геолокацию жертвы.

Знакомства - фейк-бот для знакомств. На наш взгляд, самый эффективный бот, поскольку собирает не только контакты и данные о местоположении, но и личную информацию, которую жертва заполняет в виде анкеты о себе.

Итак, выбираем любой, из выше предложенных шаблонов. И для активации бота, вводим:

python probiv.рy (в зависимости от выбранного режима).

Заходим к нашему боту, по указанному ранее адресу, и следуем его инструкциям.

После чего, скидываем жертве нашего бота, используя социальную инженерию.

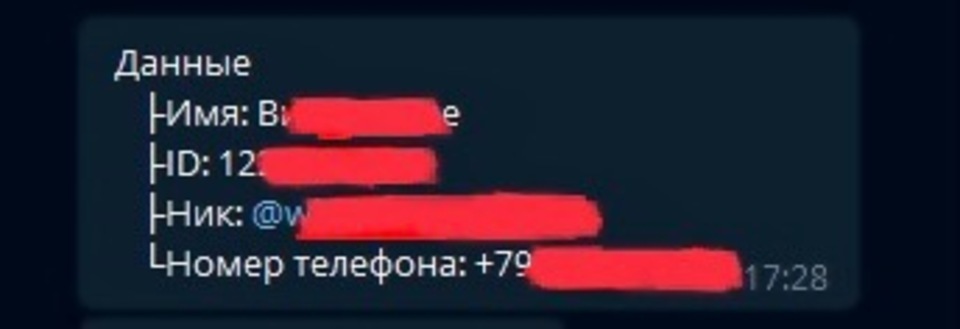

Пример работы бота

Полученные данные о жертве будут приходить в ваш телеграм и в терминал:

Информация о геолокации приходит вместе с координатами на Гугл картах:

На это все. Удачи в разведке!

Последнее редактирование:

Поделиться:

-

В данный момент Ваши права ограничены!

Авторизуйтесь или зарегистрируйтесь, чтобы стать полноценным участником форума.