Tihon74

Заблокирован

- Регистрация

- 25.06.17

- Сообщения

- 2.588

- Реакции

- 71

- Репутация

- 157

Обратите внимание, если вы хотите провести сделку с данным пользователем, на то, что он заблокирован!

Обязательно используйте услуги гаранта и не переводите денежные средства данному пользователю первым.

Вредоносный код помещен непосредственно в тело письма, что делает осуществление атаки гораздо проще.

Исследователи безопасности из компании Sophos Labs сообщили о новой возможности эксплуатации критической уязвимости в протоколе Dynamic Data Exchange через почтовый клиент Microsoft Outlook.

Ранее считалось, что критическая уязвимость CVE-2017-11826, эксплуатирующая функцию динамического обмена данными (Dynamic Data Exchange, DDE), затрагивает только документы Word и Excel. Однако, как выяснили исследователи, с помощью Outlook также можно осуществлять DDE-атаки посредством отправки электронных писем и приглашений на мероприятия в формате RTF (Rich Text Format).

Если ранее для успешной атаки злоумышленникам нужно было заставить пользователя открыть вредоносное вложение, то в данном случае вредоносный код помещен непосредственно в тело письма, что упрощает задачу атакующему.

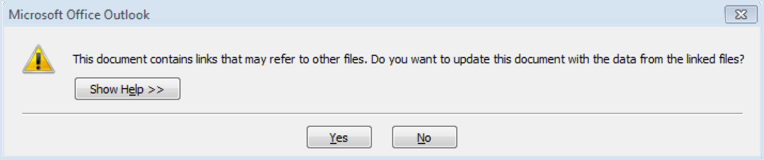

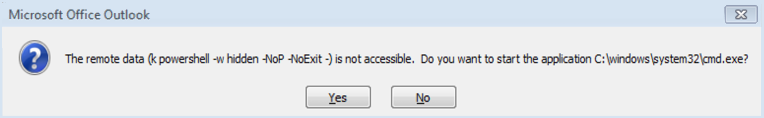

По словам исследователей, предотвратить атаку можно просто нажав опцию «Нет» в любом из двух всплывающих диалоговых окон.

Если пользователь нажмет «Да», то появится второе окно, предупреждающее о выполнении команды. Нажав «Нет», пользователь остановит выполнение вредоносного кода.

Также предотвратить атаку можно посредством просмотра письма в формате простого текста.

Ранее уязвимость CVE-2017-11826 была проэксплуатирована восточноевропейской хакерской группировкой FIN7 (также известной как Carbanak) в ходе фишинговой кампании по распространению вредоносных писем, якобы отправленных от имени Комиссии по ценным бумагам и биржам США.

DDE (Dynamic Data Exchange - динамический обмен данными) представляет собой коммуникационный протокол, разработанный компанией Microsoft для обмена данными между различными Windows-приложениями и их синхронизации.