- Регистрация

- 25.01.17

- Сообщения

- 763

- Реакции

- 225

- Репутация

- 292

оф.сайт

последняя на данный момент версия 1.3 от 24 февраля

Разработка Tails началась в 2009 году и основным источником вдохновения для ее функциональности служил идентичный во многом проект Incognito LiveCD. В 2010 году разработка ОС Incognito была прекращена, и на данный момент Tails можно считать духовным последователем этого проекта.

За 5 лет разработки в ОС было найдено и закрыто множество потенциальных брешей, компрометирующих анонимность пользователей. Учитывая статус Open Source и доступность исходных кодов системы, каждый релиз проверяется на предмет наличия возможных бэкдоров, что и является гарантией безопасности использования Tails.

Аббревиатура Tails расшифровывается как The Amnesic Incognito Live System, и наличие слова амнезия подчеркивает то, что после каждой перезагрузки система забывает все предыдущие действия пользователя и таким образом не дает возможности установить, чем он занимался.

Основная задача Tails это обеспечение пользователя максимально возможным уровнем анонимности при работе на компьютере и в сети, при сохранении простоты использования операционной системы.

Tails основана на Debian и работает практически на любом современном компьютере с 1 ГБ оперативной памяти. Количество RAM может быть и меньше, но в этом случае система будет работать заметно медленнее. В зависимости от разрядности процессора (32 или 64) система автоматически загружает и использует наиболее подходящую версию ядра Linux.

Tails распространяется в виде ISO-образа, который можно записать на болванку, флешку или SD карту памяти и загрузить с выбранного носителя компьютер. По умолчанию ОС не монтирует жесткий диск ПК, и даже при загрузке с флешки не использует ее для хранения файлов либо других временных данных. Вся информация хранится в оперативной памяти. Это сделано для того чтобы после завершения сессии работы нельзя было определить, чем пользователь занимался на компьютере, даже получив доступ к носителю с ОС.

При необходимости в системе можно создавать постоянные разделы для сохранения личных файлов, настроек ОС, обновления приложений. Эта функциональность называется persistent volume, и получить к ней доступ можно в разделе утилит. Persistent volume шифруются и прочитать их, не зная ключа невозможно.

Работа с Tails

Для использования Tails необходимо скачать дистрибутив, занимающий на текущий момент ровно 1 ГБ, а следовательно, для его записи понадобится DVD-диск либо флешка/карта памяти не меньше указанной емкости.

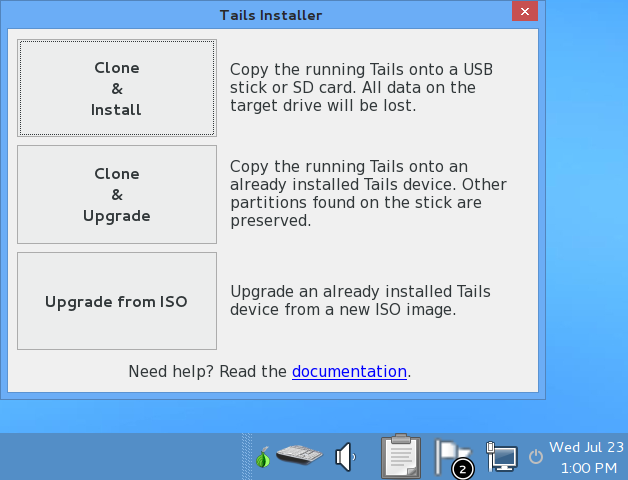

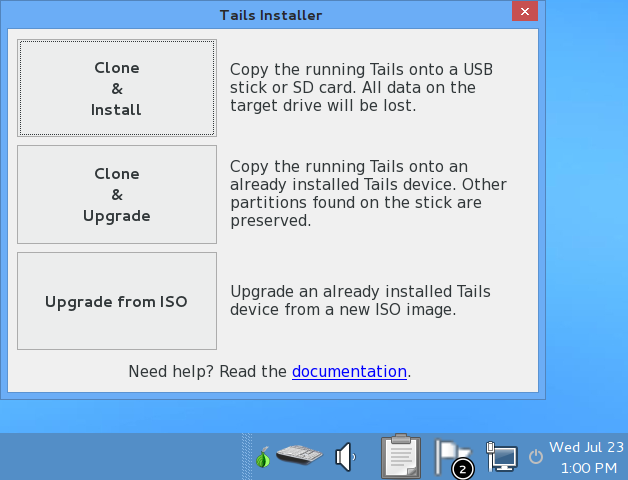

Запись образа на DVD болванку не представляет особой сложности. Создание загрузочной флешки либо карты памяти возможно с помощью сторонних утилит, однако проще это сделать из самой ОС, используя утилиту Tails Installer.

Установка Tails на жесткий диск компьютера собственными средствами не предусмотрена. С помощью сторонних утилит это можно сделать, однако, по словам создателей, это снижает уровень защищенности ОС и лишает ее основного преимущества.

Если записывать Tails на диск или флешку для одного лишь ознакомления с системой желания нет, то ее легко можно посмотреть и в виртуальной машине, например, в Virtual Box. Для этого необходимо создать новую виртуальную систему для Debian, как минимум с 1 ГБ памяти и выбрать в настройках загрузку с ISO-образа.

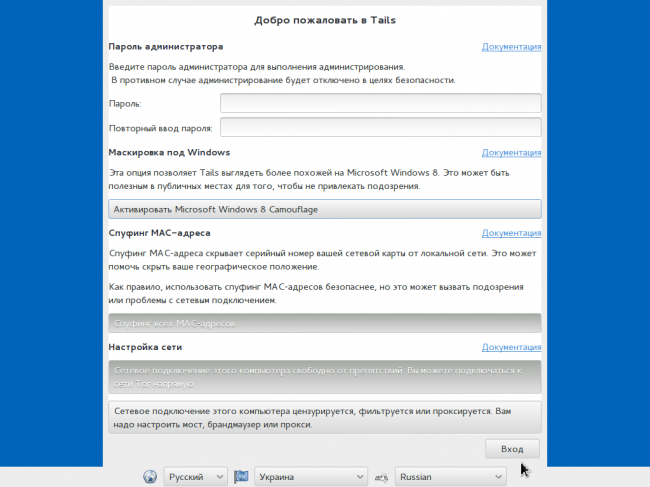

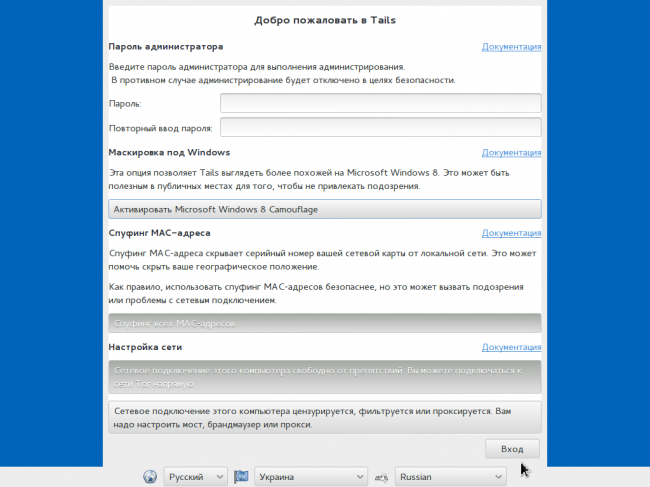

Перед запуском графической оболочки Tails каждый раз будет уточнять, какие настройки использовать – стандартные или указанные пользователем. На этом этапе можно поменять язык системы (доступен русский), включить скрытие MAC-адреса сетевой карты и активировать режим камуфляжа.

Скрытие MAC-адреса делает пользователя более незаметным в локальной сети и активировано по умолчанию, однако в некоторых случаях это может вызывать подозрение, поэтому опцию можно отключать.

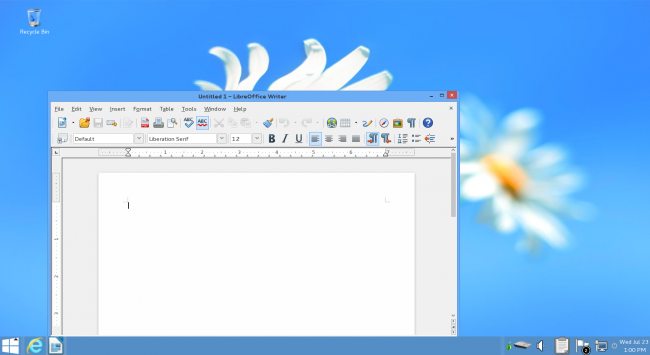

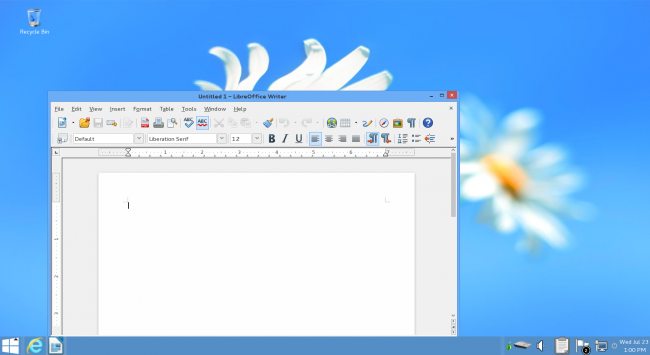

Режим камуфляжа создан для того чтобы не привлекать к себе лишнее внимание в общественных местах, например в интернет-кафе. В этом случае система использует не стандартный Gnome, а модифицированную графическую оболочку, похожую на Windows 8. Отличия от интерфейса Windows при ближайшем рассмотрении довольно очевидны, но издали такой маскировки должно быть вполне достаточно.

После выбора необходимых опций (либо игнорирования этого этапа настроек) пользователь попадает в довольно типичную для Linux графическую оболочку и может приступать к работе.

Как Tails защищает пользователя

Локально:

Tails сохраняет в тайне действия пользователя благодаря тому, что по умолчанию не записывает данные нигде, кроме оперативной памяти. При необходимости пользователь в любой момент может нажать кнопку Reset на корпусе ПК, и все данные пропадут, а вместе с ними и возможность установить выполненные до этого действия.

Если перезагрузка с помощью аппаратной кнопки является не наилучшим в данный момент способом завершения работы, то почти так же быстро это можно сделать и с помощью стандартного меню Linux. Кнопка управления питанием расположена в верхнем правом углу и в ней присутствует всего два пункта: незамедлительное выключение и незамедлительная перезагрузка. После вызова любой из этих команд отменить выключение компьютера и получить доступ к файлам в системе уже невозможно.

Даже в случае использования persistent volume (виртуальных зашифрованных разделов для хранения файлов на флешке), получить к ним доступ без ключа невозможно. Для шифрования внешних носителей и флешек используется LUKS – стандартный для Linux метод защиты.

Если же пользователь хранил данные на внешнем жестком диске или любом другом носителе и захотел их безвозвратно удалить, то это можно сделать с помощью утилиты Nautilus Wipe, стирающей файлы без возможности их восстановления.

В Сети:

Что касается защиты анонимности пользователя в Интернете, то здесь Tails предоставляет гораздо больше возможностей. Начать хотя бы с того, что абсолютно все соединения устанавливаются через анонимную систему трафика Tor. Если же какое-то приложение попробует обратиться в сеть напрямую, то будет блокировано еще до того как успеет это сделать.

Вместо Tor можно использовать и аналогичный проект i2p, выбрав его на уже упомянутом экране предварительных настроек, появляющемся перед загрузкой графического интерфейса.

В качестве браузера в системе используется Tor Browser, основанный на модифицированной версии Firefox под название Iceweasel. По умолчанию в браузере установлены Adblock Plus, FoxyProxy, HTTPS-Everywhere, NoScript и некоторые другие расширения.

HTTPS-Everywhere предназначен для использования протокола HTTPS вместо HTTP для обмена данными с поддерживаемыми сайтами. В этом режиме весь трафик между сайтом и пользователем шифруется и не может быть прочитан снаружи.

NoScript предназначен для гибкой настройки блокирования JavaScript и Java на различных сайтах. Несмотря на потенциальную опасность JavaScript, по умолчанию они не отключены в Tails. Это связано с тем что система и без того достаточно хорошо защищена от известных уязвимостей, и большинство сайтов некорректно работают без JavaScript. Однако основной аргумент в пользу активированного JS заключается в том, что большая часть пользователей сети Tor использует JavaScript, и его отключение может выделять компьютер на их фоне, а значит, сделает его отслеживание более вероятным.

В связи с наличием большого количества уязвимостей в Adobe Flash, этот плагин не был включен в состав Tails. Использование open source альтернативы Gnash на данный момент рассматривается, однако пока не реализовано. Если пользователю понадобится просмотреть онлайн видео, то это можно сделать с помощью HTML5-плееров.

Разработчики не запретили установку дополнительных расширений в браузер, однако предупреждают, что их использование может привести к нарушению анонимности пользователя.

Для работы с электронной почтой в Tails используется Claws Mail совместно со стандартом шифрования OpenPGP, позволяющим кодировать сообщения с помощью ключа, без которого их чтение невозможно.

Для общения в системе установлен чат-клиент Pidgin с интегрированным расширением Off-the-Record, обеспечивающим безопасный, непрослушиваемый обмен сообщениями между пользователями.

Для работы с паролями Tails распространяется с предустановленной утилитой KeePassX.

Помимо этого, в системе доступен лишь базовый набор других приложений, необходимых для выполнения основных задач на компьютере. Это LibreOffice, несложные программы для работы с фото, аудио, видео и некоторые другие стандартные приложения.

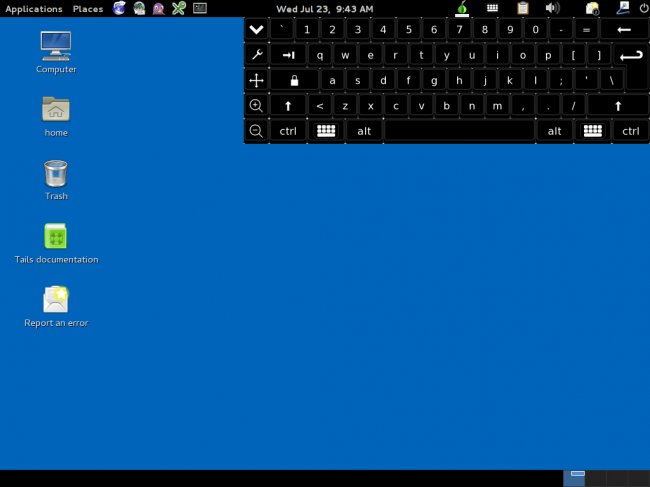

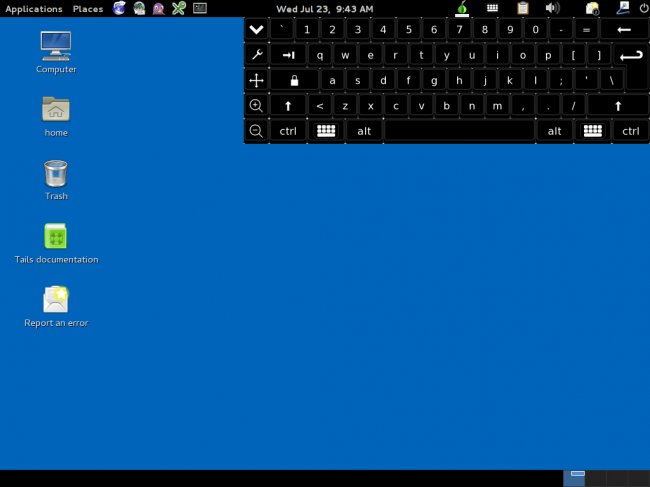

Некоторые механизмы для защиты пользователя встроены непосредственно и в саму операционную систему: так, Tails шифрует содержимое буфера обмена для скрытия его от посторонних глаз, а в системном трее предусмотрена иконка быстрого вызова виртуальной клавиатуры для предотвращения перехвата клавиш кейлогерами.

Центр предупреждений выводит наиболее важные сообщения, которые могут сигнализировать о возможном нарушении анонимности. Например, во время запуска Tails внутри виртуальной машины система предупредит о том, что как родительская операционная система, так и ПО для виртуализации потенциально могут отслеживать все происходящее в Tails. Там же выводится и статус подключения к сети Tor. Если пользователь попытается подключиться к Интернету сразу после включения Tails и еще до того как будет установлено безопасное Tor-соединение, то система предупредит пользователя об этом, заблокировав подключения до получения подтверждения.

Tor

Tor – это система анонимного сетевого соединения, передающая трафик в зашифрованном виде и не позволяющая отследить пользователя. Сеть реализована за счет использования распределенных узлов сети (нодов), через которые проходит трафик. Наличие нескольких таких узлов между компьютером пользователя и сайтами в Интернете либо другими компьютерами не позволяет отследить пользователя, поскольку узлы имеют информацию о “координатах” исключительно соседних узлов и не видят всего маршрута, проходящего между конечными точками обмена трафиком.

В некоторых случаях в Tails рекомендуется использовать так называемые мосты для подключения к Tor. Если на уровне провайдера либо государства происходит блокирование подключения к Tor, то это совершается за счет закрытия доступа ко всем так называемым точкам входа в сеть, адреса которых хорошо известны. В некоторых случаях использование Tor может быть и не запрещено, однако вызовет подозрение, поэтому использование мостов также может быть оправданным.

Мосты – это не публичные точки входа в сеть Tor. Их использование не гарантирует возможность неотслеживаемого использования сети Tor, однако увеличивает шансы на это. Чтобы включить использование мостов, необходимо заранее знать адрес хотя бы одного из них, который можно получить на сайте bridges.torproject.org. Активация режима подключения через мосты проводится на этапе появления самого первого экрана настроек еще до загрузки графического интерфейса.

Итоги

Tails – это наиболее известная из имеющихся в открытом доступе анонимная операционная система. Лучшей рекламой ОС является то, что ее использовал сам Эдвард Сноуден, и он рекомендует Tails всем пользователям, заботящимся о своей анонимности, особенно во время доступа во всемирную сеть.

На текущий момент доступна версия Tails 1.1, но уже известны планы по работам над версиями 2.0 и 3.0, в которых будет ускорен процесс интеграции обновлений, что позволит быстрее закрывать найденные уязвимости в используемых приложениях и ОС Linux. Также будут проводиться работы в направлении дальнейшего улучшения защищенности системы и механизмов сохранения анонимности пользователя.

Пока основная часть разработчиков продолжает работать над Tails для ПК и ноутбуков, небольшая часть программистов сконцентрировалась над созданием Tails для мобильных устройств под управлением Android и Ubuntu, выход которой, скорее всего, будет анонсирован в ближайшем будущем.

You must be registered for see links

последняя на данный момент версия 1.3 от 24 февраля

Разработка Tails началась в 2009 году и основным источником вдохновения для ее функциональности служил идентичный во многом проект Incognito LiveCD. В 2010 году разработка ОС Incognito была прекращена, и на данный момент Tails можно считать духовным последователем этого проекта.

За 5 лет разработки в ОС было найдено и закрыто множество потенциальных брешей, компрометирующих анонимность пользователей. Учитывая статус Open Source и доступность исходных кодов системы, каждый релиз проверяется на предмет наличия возможных бэкдоров, что и является гарантией безопасности использования Tails.

Аббревиатура Tails расшифровывается как The Amnesic Incognito Live System, и наличие слова амнезия подчеркивает то, что после каждой перезагрузки система забывает все предыдущие действия пользователя и таким образом не дает возможности установить, чем он занимался.

Основная задача Tails это обеспечение пользователя максимально возможным уровнем анонимности при работе на компьютере и в сети, при сохранении простоты использования операционной системы.

Tails основана на Debian и работает практически на любом современном компьютере с 1 ГБ оперативной памяти. Количество RAM может быть и меньше, но в этом случае система будет работать заметно медленнее. В зависимости от разрядности процессора (32 или 64) система автоматически загружает и использует наиболее подходящую версию ядра Linux.

Tails распространяется в виде ISO-образа, который можно записать на болванку, флешку или SD карту памяти и загрузить с выбранного носителя компьютер. По умолчанию ОС не монтирует жесткий диск ПК, и даже при загрузке с флешки не использует ее для хранения файлов либо других временных данных. Вся информация хранится в оперативной памяти. Это сделано для того чтобы после завершения сессии работы нельзя было определить, чем пользователь занимался на компьютере, даже получив доступ к носителю с ОС.

При необходимости в системе можно создавать постоянные разделы для сохранения личных файлов, настроек ОС, обновления приложений. Эта функциональность называется persistent volume, и получить к ней доступ можно в разделе утилит. Persistent volume шифруются и прочитать их, не зная ключа невозможно.

Работа с Tails

Для использования Tails необходимо скачать дистрибутив, занимающий на текущий момент ровно 1 ГБ, а следовательно, для его записи понадобится DVD-диск либо флешка/карта памяти не меньше указанной емкости.

Запись образа на DVD болванку не представляет особой сложности. Создание загрузочной флешки либо карты памяти возможно с помощью сторонних утилит, однако проще это сделать из самой ОС, используя утилиту Tails Installer.

Установка Tails на жесткий диск компьютера собственными средствами не предусмотрена. С помощью сторонних утилит это можно сделать, однако, по словам создателей, это снижает уровень защищенности ОС и лишает ее основного преимущества.

Если записывать Tails на диск или флешку для одного лишь ознакомления с системой желания нет, то ее легко можно посмотреть и в виртуальной машине, например, в Virtual Box. Для этого необходимо создать новую виртуальную систему для Debian, как минимум с 1 ГБ памяти и выбрать в настройках загрузку с ISO-образа.

Перед запуском графической оболочки Tails каждый раз будет уточнять, какие настройки использовать – стандартные или указанные пользователем. На этом этапе можно поменять язык системы (доступен русский), включить скрытие MAC-адреса сетевой карты и активировать режим камуфляжа.

Скрытие MAC-адреса делает пользователя более незаметным в локальной сети и активировано по умолчанию, однако в некоторых случаях это может вызывать подозрение, поэтому опцию можно отключать.

Режим камуфляжа создан для того чтобы не привлекать к себе лишнее внимание в общественных местах, например в интернет-кафе. В этом случае система использует не стандартный Gnome, а модифицированную графическую оболочку, похожую на Windows 8. Отличия от интерфейса Windows при ближайшем рассмотрении довольно очевидны, но издали такой маскировки должно быть вполне достаточно.

После выбора необходимых опций (либо игнорирования этого этапа настроек) пользователь попадает в довольно типичную для Linux графическую оболочку и может приступать к работе.

Как Tails защищает пользователя

Локально:

Tails сохраняет в тайне действия пользователя благодаря тому, что по умолчанию не записывает данные нигде, кроме оперативной памяти. При необходимости пользователь в любой момент может нажать кнопку Reset на корпусе ПК, и все данные пропадут, а вместе с ними и возможность установить выполненные до этого действия.

Если перезагрузка с помощью аппаратной кнопки является не наилучшим в данный момент способом завершения работы, то почти так же быстро это можно сделать и с помощью стандартного меню Linux. Кнопка управления питанием расположена в верхнем правом углу и в ней присутствует всего два пункта: незамедлительное выключение и незамедлительная перезагрузка. После вызова любой из этих команд отменить выключение компьютера и получить доступ к файлам в системе уже невозможно.

Даже в случае использования persistent volume (виртуальных зашифрованных разделов для хранения файлов на флешке), получить к ним доступ без ключа невозможно. Для шифрования внешних носителей и флешек используется LUKS – стандартный для Linux метод защиты.

Если же пользователь хранил данные на внешнем жестком диске или любом другом носителе и захотел их безвозвратно удалить, то это можно сделать с помощью утилиты Nautilus Wipe, стирающей файлы без возможности их восстановления.

В Сети:

Что касается защиты анонимности пользователя в Интернете, то здесь Tails предоставляет гораздо больше возможностей. Начать хотя бы с того, что абсолютно все соединения устанавливаются через анонимную систему трафика Tor. Если же какое-то приложение попробует обратиться в сеть напрямую, то будет блокировано еще до того как успеет это сделать.

Вместо Tor можно использовать и аналогичный проект i2p, выбрав его на уже упомянутом экране предварительных настроек, появляющемся перед загрузкой графического интерфейса.

В качестве браузера в системе используется Tor Browser, основанный на модифицированной версии Firefox под название Iceweasel. По умолчанию в браузере установлены Adblock Plus, FoxyProxy, HTTPS-Everywhere, NoScript и некоторые другие расширения.

HTTPS-Everywhere предназначен для использования протокола HTTPS вместо HTTP для обмена данными с поддерживаемыми сайтами. В этом режиме весь трафик между сайтом и пользователем шифруется и не может быть прочитан снаружи.

NoScript предназначен для гибкой настройки блокирования JavaScript и Java на различных сайтах. Несмотря на потенциальную опасность JavaScript, по умолчанию они не отключены в Tails. Это связано с тем что система и без того достаточно хорошо защищена от известных уязвимостей, и большинство сайтов некорректно работают без JavaScript. Однако основной аргумент в пользу активированного JS заключается в том, что большая часть пользователей сети Tor использует JavaScript, и его отключение может выделять компьютер на их фоне, а значит, сделает его отслеживание более вероятным.

В связи с наличием большого количества уязвимостей в Adobe Flash, этот плагин не был включен в состав Tails. Использование open source альтернативы Gnash на данный момент рассматривается, однако пока не реализовано. Если пользователю понадобится просмотреть онлайн видео, то это можно сделать с помощью HTML5-плееров.

Разработчики не запретили установку дополнительных расширений в браузер, однако предупреждают, что их использование может привести к нарушению анонимности пользователя.

Для работы с электронной почтой в Tails используется Claws Mail совместно со стандартом шифрования OpenPGP, позволяющим кодировать сообщения с помощью ключа, без которого их чтение невозможно.

Для общения в системе установлен чат-клиент Pidgin с интегрированным расширением Off-the-Record, обеспечивающим безопасный, непрослушиваемый обмен сообщениями между пользователями.

Для работы с паролями Tails распространяется с предустановленной утилитой KeePassX.

Помимо этого, в системе доступен лишь базовый набор других приложений, необходимых для выполнения основных задач на компьютере. Это LibreOffice, несложные программы для работы с фото, аудио, видео и некоторые другие стандартные приложения.

Некоторые механизмы для защиты пользователя встроены непосредственно и в саму операционную систему: так, Tails шифрует содержимое буфера обмена для скрытия его от посторонних глаз, а в системном трее предусмотрена иконка быстрого вызова виртуальной клавиатуры для предотвращения перехвата клавиш кейлогерами.

Центр предупреждений выводит наиболее важные сообщения, которые могут сигнализировать о возможном нарушении анонимности. Например, во время запуска Tails внутри виртуальной машины система предупредит о том, что как родительская операционная система, так и ПО для виртуализации потенциально могут отслеживать все происходящее в Tails. Там же выводится и статус подключения к сети Tor. Если пользователь попытается подключиться к Интернету сразу после включения Tails и еще до того как будет установлено безопасное Tor-соединение, то система предупредит пользователя об этом, заблокировав подключения до получения подтверждения.

Tor

Tor – это система анонимного сетевого соединения, передающая трафик в зашифрованном виде и не позволяющая отследить пользователя. Сеть реализована за счет использования распределенных узлов сети (нодов), через которые проходит трафик. Наличие нескольких таких узлов между компьютером пользователя и сайтами в Интернете либо другими компьютерами не позволяет отследить пользователя, поскольку узлы имеют информацию о “координатах” исключительно соседних узлов и не видят всего маршрута, проходящего между конечными точками обмена трафиком.

В некоторых случаях в Tails рекомендуется использовать так называемые мосты для подключения к Tor. Если на уровне провайдера либо государства происходит блокирование подключения к Tor, то это совершается за счет закрытия доступа ко всем так называемым точкам входа в сеть, адреса которых хорошо известны. В некоторых случаях использование Tor может быть и не запрещено, однако вызовет подозрение, поэтому использование мостов также может быть оправданным.

Мосты – это не публичные точки входа в сеть Tor. Их использование не гарантирует возможность неотслеживаемого использования сети Tor, однако увеличивает шансы на это. Чтобы включить использование мостов, необходимо заранее знать адрес хотя бы одного из них, который можно получить на сайте bridges.torproject.org. Активация режима подключения через мосты проводится на этапе появления самого первого экрана настроек еще до загрузки графического интерфейса.

Итоги

Tails – это наиболее известная из имеющихся в открытом доступе анонимная операционная система. Лучшей рекламой ОС является то, что ее использовал сам Эдвард Сноуден, и он рекомендует Tails всем пользователям, заботящимся о своей анонимности, особенно во время доступа во всемирную сеть.

На текущий момент доступна версия Tails 1.1, но уже известны планы по работам над версиями 2.0 и 3.0, в которых будет ускорен процесс интеграции обновлений, что позволит быстрее закрывать найденные уязвимости в используемых приложениях и ОС Linux. Также будут проводиться работы в направлении дальнейшего улучшения защищенности системы и механизмов сохранения анонимности пользователя.

Пока основная часть разработчиков продолжает работать над Tails для ПК и ноутбуков, небольшая часть программистов сконцентрировалась над созданием Tails для мобильных устройств под управлением Android и Ubuntu, выход которой, скорее всего, будет анонсирован в ближайшем будущем.

- Регистрация

- 20.07.17

- Сообщения

- 10

- Реакции

- 1

- Репутация

- 3

Привет CLAY, вижу ты много полезных статей написал про анонимность и линуху - это мои первостепенные задачи на сейчас, прежде чем двинуться изучать все что здесь есть, так что спасибо.

По поводу Хвостов - ОСь отличная и все в ней доработано в хороший, мобильный инструмент, от которого вроде даже у АНБ подгорает, но знаешь над чем бьюсь: вот, весь трафик торифицируется, спуффинг мак адреса, защита от утечек днс, амнезия там и портативный носитель, все вроде бы хорошо, и дядьки за тебя думают бородатые, допиливают систему каждый раз, но не могу понять, как перенаправить трафик дальше с точки выхода тор на какой-нибудь чистый прокси?

В некоторые места я хочу зайти чистый и девственный, в светлых одеяниях свежекупленного socks5, а нихуя, вваливаюсь грязный и весь сука в помойных кусках накроденег, детского видео, контрабанты и прочего говна, натекшего со старого раздолбленного ip tor exit node - от которого у любого приличного сайта волосы дыбом встают.

Надо было решать это как-то в Tails. Пока вижу выходом только использовать дедика на Win и с него уже проксифицироваться по своим делам. То есть до дедика будет цепочка тор узлов, дальше, на нем, проксифайер и соксы, может виртуальная машина. Однако, постоянного деда иметь в месяц, которого не забанят, вообщем - на мой взгляд накладно (кстати не знаю, еще не вникал, сколько они стоят, чтобы без логов и слежки, хотя бы в описании), так что на время это решение отложено.

Второй вариант был проксифицировать сам Tails, хз как вообще, но идея была многообещающей и навязчивой. Нашел что-то в буржуйском интернете о том что люди на линухе используют пакет proxychains и proxychains-ng, но немного поебавшись с ним, пришел к выводу что именно на Tails это неприменимо, в силу ее конструктивных особенностей, затем это подтвердили некоторые комментарии разбросанные пиндосами в интернете. Вот не знаю, так-ли это? Похоже, то что мы начинаем цепочку прокси с адреса 127.0.0.1 и торовского порта, далее идут прокси - в идеале все должно пройти через цепочку тор, затем вынырнуть на чистые прокси, чистое и безопасное, а на деле хуй с маслом - все застревает на конечной ноде и ничего никуда не выходит с того пк, просто не работает - консоль рута не запускает, ругается по разному.

Вижу невозможность получить на выходе чистый, малоизвестный ip - единственным минусом Tails.

Если кто-то готов дополнить, доработать что здесь написано или рассказать о своих решениях этой проблеме - рад поддержке, давайте решим тему.

Сейчас смотрю в сторону vpn, double vpn, vpn с поддержкой socks5, может, каких бесплатных дедиков, хз, пока не разбирался, разбираюсь, ищу бесплатный и негемморойный способ в пять-десять кликов, поскольку система с каждым перезапуском очищается до первоначальных настроек и все откатывается в зад.

По поводу Хвостов - ОСь отличная и все в ней доработано в хороший, мобильный инструмент, от которого вроде даже у АНБ подгорает, но знаешь над чем бьюсь: вот, весь трафик торифицируется, спуффинг мак адреса, защита от утечек днс, амнезия там и портативный носитель, все вроде бы хорошо, и дядьки за тебя думают бородатые, допиливают систему каждый раз, но не могу понять, как перенаправить трафик дальше с точки выхода тор на какой-нибудь чистый прокси?

В некоторые места я хочу зайти чистый и девственный, в светлых одеяниях свежекупленного socks5, а нихуя, вваливаюсь грязный и весь сука в помойных кусках накроденег, детского видео, контрабанты и прочего говна, натекшего со старого раздолбленного ip tor exit node - от которого у любого приличного сайта волосы дыбом встают.

Надо было решать это как-то в Tails. Пока вижу выходом только использовать дедика на Win и с него уже проксифицироваться по своим делам. То есть до дедика будет цепочка тор узлов, дальше, на нем, проксифайер и соксы, может виртуальная машина. Однако, постоянного деда иметь в месяц, которого не забанят, вообщем - на мой взгляд накладно (кстати не знаю, еще не вникал, сколько они стоят, чтобы без логов и слежки, хотя бы в описании), так что на время это решение отложено.

Второй вариант был проксифицировать сам Tails, хз как вообще, но идея была многообещающей и навязчивой. Нашел что-то в буржуйском интернете о том что люди на линухе используют пакет proxychains и proxychains-ng, но немного поебавшись с ним, пришел к выводу что именно на Tails это неприменимо, в силу ее конструктивных особенностей, затем это подтвердили некоторые комментарии разбросанные пиндосами в интернете. Вот не знаю, так-ли это? Похоже, то что мы начинаем цепочку прокси с адреса 127.0.0.1 и торовского порта, далее идут прокси - в идеале все должно пройти через цепочку тор, затем вынырнуть на чистые прокси, чистое и безопасное, а на деле хуй с маслом - все застревает на конечной ноде и ничего никуда не выходит с того пк, просто не работает - консоль рута не запускает, ругается по разному.

Вижу невозможность получить на выходе чистый, малоизвестный ip - единственным минусом Tails.

Если кто-то готов дополнить, доработать что здесь написано или рассказать о своих решениях этой проблеме - рад поддержке, давайте решим тему.

Сейчас смотрю в сторону vpn, double vpn, vpn с поддержкой socks5, может, каких бесплатных дедиков, хз, пока не разбирался, разбираюсь, ищу бесплатный и негемморойный способ в пять-десять кликов, поскольку система с каждым перезапуском очищается до первоначальных настроек и все откатывается в зад.

- Регистрация

- 20.07.17

- Сообщения

- 10

- Реакции

- 1

- Репутация

- 3

Заборол Линуху. За несколько дней, устал.

Начинаю делать добро форуму, планирую в дальнейшем подать на обучение и работать с вами.

Эксклюзивчик для BestDarkForum, в рунете полного руководства не нашел (бейте в репу):

Как обернуть в приличный ip-адрес, адрес выходного узла Tails?

Tails использует TOR, но ip-адреса TORа как правило черные, в списках плохих адресов, это затрудняет работу из под Tails.

Банят, заставляют вбивать капчи, не пускают на сайты. Нужно решение вида:

Tails -> TOR -> SOCKS5 -> www

Tails -> TOR -> SOCKS4 -> www

Tails -> TOR -> HTTP5 -> www и т.д.

Для этого можно использовать пакет(программу) proxychains.

Запускаем Tails, проводим свои личные предварительные ласки (настройки там всякие), открываем терминал и качаем proxychains:

sudo apt-get update

sudo apt-get install proxychains

Ждем, ставится, готово. Далее, нужно отредактировать config-файл проксичейна (руководство в гугле):

nano /etc/proxychains.conf

Открывается редактор, идем в самый конец:

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks4 127.0.0.1 9050

Дописываем подряд свои "белые" ip-адреса и прокси, в столбик (я планирую немного прикупить, чтобы точно не грязные).

На этом казалось бы и все, затем только запускаем любое приложение через терминал командой:

proxychains <приложение> <параметр>

напр: proxychains chrome bdfclub.com

Но поскольку мы сидим из под Tails, начинается самый геморрой. Если прописать:

proxychains tor-browser yandex.ru

Он выдаст ошибку:

ProxyChains-3.1 (

Can't locate proxychains.conf: Отказано в доступе

Связано это с тем, что в Tails используется AppArmor, который вяжет по рукам и ногам тор-браузер, ради безопасности всей системы.

Хорошо, пиндосы рекомендуют - ставьте iceweasel (браузер аналог firefox на linux), ставим:

sudo apt-get install iceweasel

Терминал выдает:

Уже установлен пакет iceweasel самой новой версии

Начинаю делать добро форуму, планирую в дальнейшем подать на обучение и работать с вами.

Эксклюзивчик для BestDarkForum, в рунете полного руководства не нашел (бейте в репу):

Как обернуть в приличный ip-адрес, адрес выходного узла Tails?

Tails использует TOR, но ip-адреса TORа как правило черные, в списках плохих адресов, это затрудняет работу из под Tails.

Банят, заставляют вбивать капчи, не пускают на сайты. Нужно решение вида:

Tails -> TOR -> SOCKS5 -> www

Tails -> TOR -> SOCKS4 -> www

Tails -> TOR -> HTTP5 -> www и т.д.

Для этого можно использовать пакет(программу) proxychains.

Запускаем Tails, проводим свои личные предварительные ласки (настройки там всякие), открываем терминал и качаем proxychains:

sudo apt-get update

sudo apt-get install proxychains

Ждем, ставится, готово. Далее, нужно отредактировать config-файл проксичейна (руководство в гугле):

nano /etc/proxychains.conf

Открывается редактор, идем в самый конец:

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks4 127.0.0.1 9050

Дописываем подряд свои "белые" ip-адреса и прокси, в столбик (я планирую немного прикупить, чтобы точно не грязные).

На этом казалось бы и все, затем только запускаем любое приложение через терминал командой:

proxychains <приложение> <параметр>

напр: proxychains chrome bdfclub.com

Но поскольку мы сидим из под Tails, начинается самый геморрой. Если прописать:

proxychains tor-browser yandex.ru

Он выдаст ошибку:

ProxyChains-3.1 (

You must be registered for see links

)Can't locate proxychains.conf: Отказано в доступе

Связано это с тем, что в Tails используется AppArmor, который вяжет по рукам и ногам тор-браузер, ради безопасности всей системы.

Хорошо, пиндосы рекомендуют - ставьте iceweasel (браузер аналог firefox на linux), ставим:

sudo apt-get install iceweasel

Терминал выдает:

Уже установлен пакет iceweasel самой новой версии

- Регистрация

- 20.07.17

- Сообщения

- 10

- Реакции

- 1

- Репутация

- 3

Это ребята, самый настоящий пиздеж, который стоил мне целого вечера.

Поскольку, если ввести:

proxychains iceweasel

Появляется ошибка:

usr/bin/proxychains: 9: exec: iceweasel: not found

Все дело в небольшой приписке (52.2.0+fake1). В Tails зачем-то установлен фейковый айсвизл, видимо, из соображений безопасности.

Удаляем его и устанавливаем нормальный. Я делал это через менеджер пакетов symantec, помечал там на удаление iceweasel fake, ждал, затем ставил на загрузку\установку пакет iceweasel-l10n-ru и основной пакет iceweasel. Все ставилось нормально, и казалось, теперь то можно попользоваться нашим проксичейном:

proxychains iceweasel

Браузер открывается, но опять начинается геморрой, он пишет нам о том что не настроены dns сервера.

Соответственно ничего не работает, в терминал выдается много ошибок и прочего говна, из которого главный момент здесь:

/usr/lib/proxychains3/proxyresolv: 16: /usr/lib/proxychains3/proxyresolv: dig: not found

Dig not found. Поискав немного, нашел что dig это служба из пакета dnsutils. Ставим этот пакет (ставил через Symantec).

Ждем. Пробуем еще раз:

proxychains iceweasel

И все наконец работает!

Проверил разными веб-сервисами - ip отображается чистый, последний, траффик проходит через всю цепочку TOR, утечек DNS нет - используются DNS сервера TORовских узлов, и DNS соксов, насколько я понял (на немецком ip последние 15ть DNS - немецкие). Но в любом случае рекомендую отключать все скрипты, и пользоваться таким браузером в редких случаях, когда нужно появится "при параде" в чистеньком ip: зарегать хорошую почту, аккаунт у хостера, на строгом форуме, зарегать тестовый выделенный сервер и пр. На такую настройку уходит 15ть минут максимум, вполне примелимо когда нужно появится чистым, в редких случаях. Всем спасибо, в Tails я еще зелен, но таки ответ на этот вопрос был неоднократно задан на различных бордах, русских и зарубежных, а полного ответа нет. Теперь есть.

Поскольку, если ввести:

proxychains iceweasel

Появляется ошибка:

usr/bin/proxychains: 9: exec: iceweasel: not found

Все дело в небольшой приписке (52.2.0+fake1). В Tails зачем-то установлен фейковый айсвизл, видимо, из соображений безопасности.

Удаляем его и устанавливаем нормальный. Я делал это через менеджер пакетов symantec, помечал там на удаление iceweasel fake, ждал, затем ставил на загрузку\установку пакет iceweasel-l10n-ru и основной пакет iceweasel. Все ставилось нормально, и казалось, теперь то можно попользоваться нашим проксичейном:

proxychains iceweasel

Браузер открывается, но опять начинается геморрой, он пишет нам о том что не настроены dns сервера.

Соответственно ничего не работает, в терминал выдается много ошибок и прочего говна, из которого главный момент здесь:

/usr/lib/proxychains3/proxyresolv: 16: /usr/lib/proxychains3/proxyresolv: dig: not found

Dig not found. Поискав немного, нашел что dig это служба из пакета dnsutils. Ставим этот пакет (ставил через Symantec).

Ждем. Пробуем еще раз:

proxychains iceweasel

И все наконец работает!

Проверил разными веб-сервисами - ip отображается чистый, последний, траффик проходит через всю цепочку TOR, утечек DNS нет - используются DNS сервера TORовских узлов, и DNS соксов, насколько я понял (на немецком ip последние 15ть DNS - немецкие). Но в любом случае рекомендую отключать все скрипты, и пользоваться таким браузером в редких случаях, когда нужно появится "при параде" в чистеньком ip: зарегать хорошую почту, аккаунт у хостера, на строгом форуме, зарегать тестовый выделенный сервер и пр. На такую настройку уходит 15ть минут максимум, вполне примелимо когда нужно появится чистым, в редких случаях. Всем спасибо, в Tails я еще зелен, но таки ответ на этот вопрос был неоднократно задан на различных бордах, русских и зарубежных, а полного ответа нет. Теперь есть.

- Регистрация

- 01.07.17

- Сообщения

- 173

- Реакции

- 7

- Репутация

- 37

Вообщем операционная система работает по системе режима инкогнито в вашем браузере

CrazyWomen

Заблокирован

- Регистрация

- 22.07.17

- Сообщения

- 40

- Реакции

- 4

- Репутация

- 1

Обратите внимание, если вы хотите провести сделку с данным пользователем, на то, что он заблокирован!

Обязательно используйте услуги гаранта и не переводите денежные средства данному пользователю первым.

Интересная ОС, думаю установлю на свой ноут с которого работаю.

- Регистрация

- 20.07.17

- Сообщения

- 10

- Реакции

- 1

- Репутация

- 3

Haleff, лучше чем инкогнито. "Режим инкогнито" ничего не меняет в тех путях, по которым летят твои интернет-пакеты, и все всё видят - работники провайдера, органы которые забирают у провайдера логи, единственное что происходит в режиме инкогнито, так это то что не остается следов на твоем ПК (да и это относительно), а на всех других участках сети - следов масса. "Режим инкогнито" - это как засунуть голову в песок, оставить на поверхности задницу и немного приспустить штаны.

- Регистрация

- 22.08.17

- Сообщения

- 49

- Реакции

- 1

- Репутация

- 8

ТС если всё будет норм, то ты спас меня и тебе +1000 к карме! Сразу вопрос - это чудо на виртуалке можно использовать? И чтобы потестить и чтобы если удастся то и поработать?

а что удобно - залил образ на флешку - загрузился, поработал, убрал и комп как прежде....

Поделиться:

-

В данный момент Ваши права ограничены!

Авторизуйтесь или зарегистрируйтесь, чтобы стать полноценным участником форума.