Tihon74

Заблокирован

- Регистрация

- 25.06.17

- Сообщения

- 2.588

- Реакции

- 71

- Репутация

- 157

Обратите внимание, если вы хотите провести сделку с данным пользователем, на то, что он заблокирован!

Обязательно используйте услуги гаранта и не переводите денежные средства данному пользователю первым.

Часто спрашивают как заблокировать то, что перечислено в рассылке от FinCERT (ФинЦЕРТ) Центрального Банка РФ.

В рассылке приходят:

1. хеши вредоносных файлов

2. email адреса - источники угрозы

3. IP адреса источников угрозы

Что нужно сделать после получения данной рассылки.

1. Проверить что ваш антивирус или песочница уже блокируют этот хеш. Если у вас есть оборудование с доступом к глобальной базе Threat Intelligence, то с большой вероятностью эта информация уже пришла в оборудование и все перечисленное блокируется.

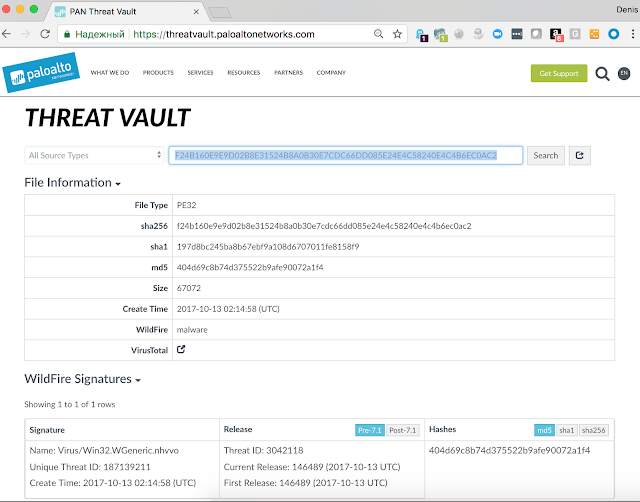

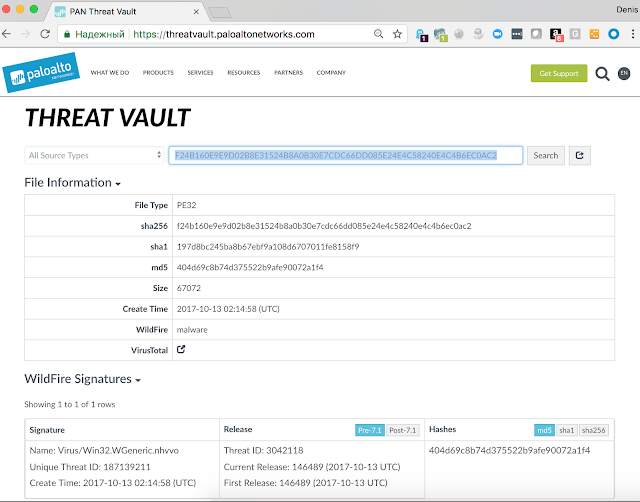

Например, в Palo Alto Networks NGFW встроен антивирус и песочница, и хеш проверить можно на портале threatvault.paloaltonetworks.com/ - вы вводите в строку поиска хеш и получаете ответ в каком обновлении антивируса или песочницы пришла сигнатура. Например, проверим хеш F24B160E9E9D02B8E31524B8A0B30E7CDC66DD085E24E4C58240E4C4B6EC0AC2 - он есть в обновлениях антивируса и песочницы Wildfire (обновляется каждые 5 минут сигнатурами, которые обнаружили песочницы заказчиков PANW по всему миру)

2. Заблокировать email адреса на вашем почтовом сервере. Например, в Microsoft Exchange это команда

Set-SenderFilterConfig -BlockedSenders [email protected],[email protected]

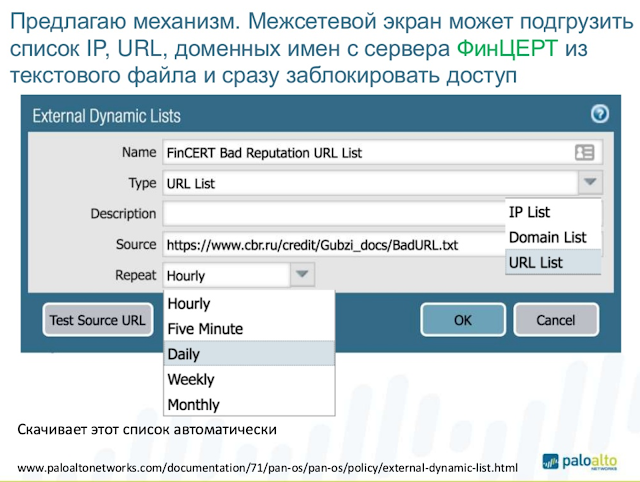

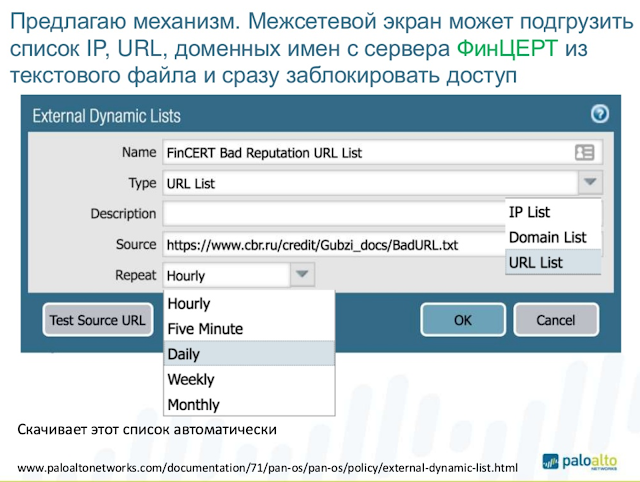

3. Заблокировать IP адреса на межсетевом экране. У вас наверняка есть какой-то адресный объект, в который вы просто добавите эти адреса. И для этого объекта в межсетевом экране должно быть правило для блокировки. У Palo Alto Networks NGFW такие же объекты уже готовые приходят в межсетевой экран из базы Threat Intelligence, которую можно посмотреть на портале autofocus.paloaltonetworks.com. Кроме того, можно использовать объект External Block List. Я предлагал уже на конференции ЦБ для банков в Магнитогорске использовать этот объект в самом FinCert. Это обычный текстовый файл с IP адресами. Межсетевому экрану нужно лишь указать где этот файл расположен (по какому URL):

В рассылке приходят:

1. хеши вредоносных файлов

2. email адреса - источники угрозы

3. IP адреса источников угрозы

Что нужно сделать после получения данной рассылки.

1. Проверить что ваш антивирус или песочница уже блокируют этот хеш. Если у вас есть оборудование с доступом к глобальной базе Threat Intelligence, то с большой вероятностью эта информация уже пришла в оборудование и все перечисленное блокируется.

Например, в Palo Alto Networks NGFW встроен антивирус и песочница, и хеш проверить можно на портале threatvault.paloaltonetworks.com/ - вы вводите в строку поиска хеш и получаете ответ в каком обновлении антивируса или песочницы пришла сигнатура. Например, проверим хеш F24B160E9E9D02B8E31524B8A0B30E7CDC66DD085E24E4C58240E4C4B6EC0AC2 - он есть в обновлениях антивируса и песочницы Wildfire (обновляется каждые 5 минут сигнатурами, которые обнаружили песочницы заказчиков PANW по всему миру)

2. Заблокировать email адреса на вашем почтовом сервере. Например, в Microsoft Exchange это команда

Set-SenderFilterConfig -BlockedSenders [email protected],[email protected]

3. Заблокировать IP адреса на межсетевом экране. У вас наверняка есть какой-то адресный объект, в который вы просто добавите эти адреса. И для этого объекта в межсетевом экране должно быть правило для блокировки. У Palo Alto Networks NGFW такие же объекты уже готовые приходят в межсетевой экран из базы Threat Intelligence, которую можно посмотреть на портале autofocus.paloaltonetworks.com. Кроме того, можно использовать объект External Block List. Я предлагал уже на конференции ЦБ для банков в Магнитогорске использовать этот объект в самом FinCert. Это обычный текстовый файл с IP адресами. Межсетевому экрану нужно лишь указать где этот файл расположен (по какому URL):